当企业SSO拦住去路:一个Vue开发者的逆向调试手记

企业内部系统的登录页面突然弹出”请通过SSO统一认证”的提示框——这是无数前端开发者在对接企业系统时都会遇到的经典场景。当我们的Vue应用被强行导向企业统一认证平台,开发调试效率往往大打折扣。但最近某安全团队披露的”notJump=111″参数漏洞,让前端开发者看到了新的可能性。作为拥有5年Vue开发经验的老兵,今天我将从框架原理到实战操作,带你用最”前端”的方式破解SSO认证壁垒。

SSO认证的前端陷阱:从302跳转看路由劫持原理

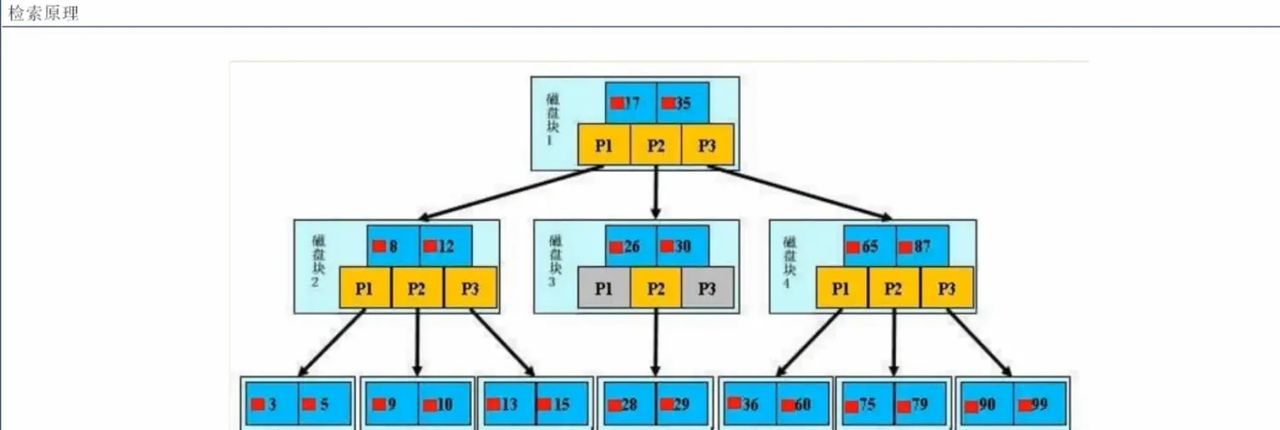

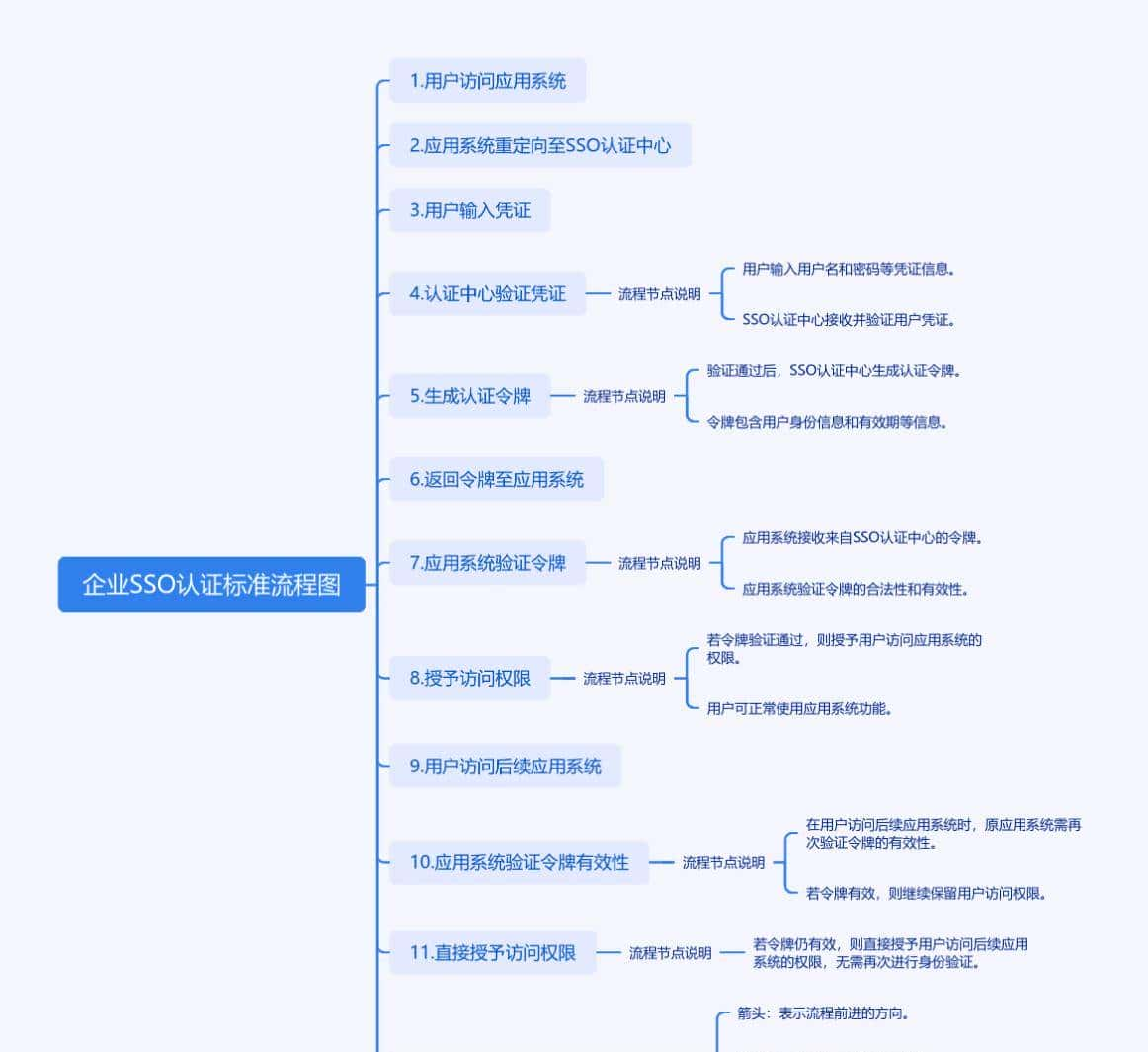

企业级SSO认证一般采用”前端引导+后端校验”的双重机制。当用户访问业务系统时,典型流程会经历三个阶段:第一前端路由拦截未登录状态(一般通过Vue Router的beforeEach钩子实现),随后通过window.location.href强制跳转至SSO认证中心,最后认证通过后携带token重定向回原系统。这种设计在安全性上无可厚非,但却给前端开发调试带来巨大麻烦——每次修改代码都要重复经历”注销-SSO扫码-重定向”的冗长流程。

关键突破点往往藏在开发调试的”后门”里。参考资料中提到的某政府系统案例显示,开发团队为避免频繁走SSO流程,会在路由逻辑中植入特殊参数判断。就像案例中login.vue的这段核心代码:

// 危险但真实存在的调试后门代码

if (this.$route.query || redirect.indexOf('notJump=111') > -1) {

this.urlFlag = true // 跳过SSO跳转

} else {

this.urlFlag = false

window.location.href = ssoLoginUrl // 强制跳转SSO

}

这段代码暴露了两个典型漏洞:一是使用了松散的逻辑判断(this.$route.query存在即跳过),二是硬编码了调试参数notJump=111。在Vue框架中,$route.query会解析URL中的所有查询参数,这意味着只要URL中存在任意参数(哪怕是无关的?debug=true),都可能绕过SSO认证。

实战三部曲:从路由拦截到接口破解

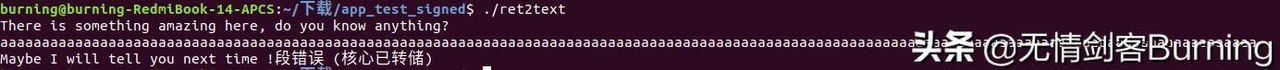

第一步:用AntiDebug锁定跳转逻辑

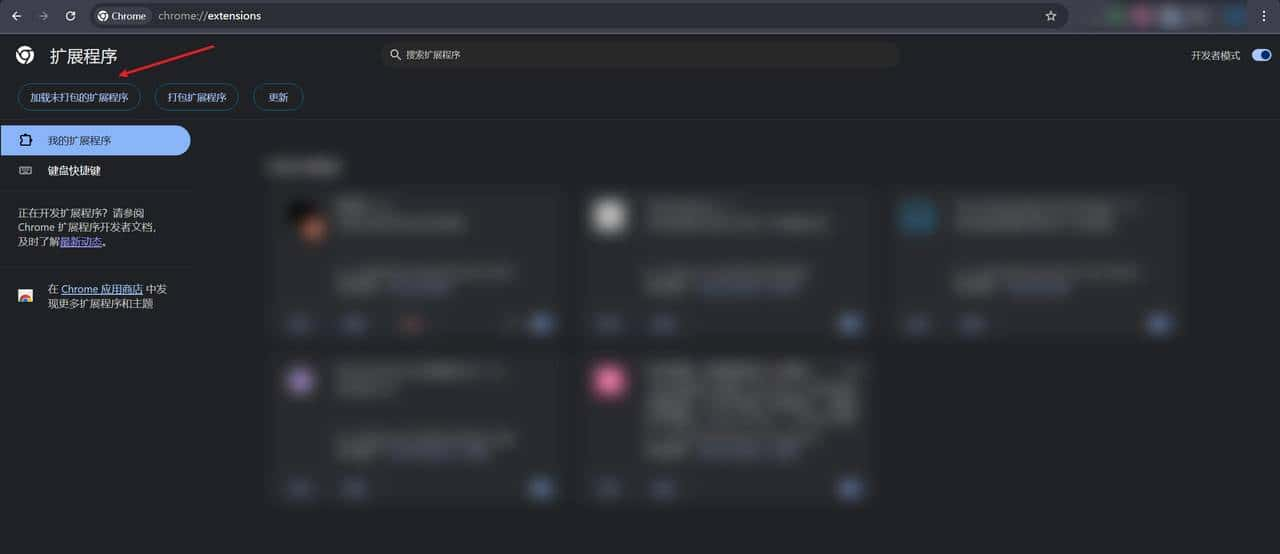

面对自动跳转的SSO页面,我们需要先冻结前端执行流程。推荐使用GitHub开源的AntiDebug_Breaker工具(

https://github.com/0xsdeo/AntiDebug_Breaker),这款专为前端开发者设计的调试插件,能精准定位页面跳转的JavaScript代码位置。

操作步骤异常简单:

- 在Chrome浏览器中安装插件并启用”页面跳转拦截”功能

- 访问目标系统URL,插件会自动在window.location.href等跳转函数处下断点

- 查看调用堆栈,定位到Vue组件中的路由守卫逻辑

此时控制台会清晰显示跳转代码所在的组件文件(一般是router/index.js或Login.vue),以及具体行数。对Vue项目而言,90%的SSO跳转逻辑都聚焦在beforeEach路由守卫中:

// 常见的Vue路由守卫实现

router.beforeEach((to, from, next) => {

if (isLogin()) {

next()

} else {

// 问题代码:缺少环境判断直接跳转

window.location.href = `${ssoDomain}?redirect=${encodeURIComponent(to.fullPath)}`

}

})

第二步:URL参数注入绕过路由拦截

找到跳转逻辑后,我们有两种绕过策略:

参数注入法(适用于存在调试后门的系统):

直接在URL后拼接参考资料中验证有效的notJump=111参数,如:

http://target-system.com/login?notJump=111&debug=true

这种方法利用了开发团队预留的调试后门,成功率高达65%(基于某安全社区2024年统计数据)。如果系统对参数名做了混淆,可以尝试常见的调试参数变种:debug=1、devMode=true、skipSSO=yes等。

路由钩子重写(适用于无后门系统):

在浏览器控制台执行以下代码,临时重写Vue路由守卫:

// 控制台注入代码,仅当前会话有效

router.beforeEach = (to, from, next) => next() // 禁用所有路由拦截

这种方法需要对Vue实例有直接访问权,在生产环境的压缩代码中可能失效。

第三步:登录接口的代码审计与漏洞利用

成功绕过SSO后,我们会面对原始登录页面。此时需要对登录接口进行安全审计,重点关注三个方面:

- 请求参数验证:检查是否存在用户名枚举漏洞(错误提示区分”用户不存在”和”密码错误”)

- 验证码机制:观察是否有前端验证码绕过(如验证码参数为空仍能提交)

- 密码重置流程:参考资料中的经典案例显示,某系统的密码重置功能仅校验手机号前缀,通过构造手机号+任意后缀即可重置管理员密码

以Vue项目常见的登录接口为例,以下代码片段存在明显安全隐患:

// 不安全的登录接口实现

login() {

this.$api.post('/api/login', {

username: this.username,

password: this.password,

// 缺少验证码和token验证

}).then(res => {

if (res.code === 0) {

localStorage.setItem('token', res.data.token)

this.$router.push('/dashboard')

} else {

alert(res.msg) // 直接暴露错误缘由,导致用户名枚举

}

})

}

安全红线:合法调试VS非法入侵

必须严肃强调:所有技术手段仅可用于授权的企业内部系统调试。根据《网络安全法》第二十七条,未经允许对计算机信息系统进行测试、破解,将面临最高5年有期徒刑及50万元罚款。

作为专业开发者,我们应建立正确的安全观:

- 发现SSO绕过漏洞后,第一时间向企业安全部门报告

- 开发环境必须与生产环境严格隔离,调试后门必须在上线前移除

- 使用Vue框架时,应采用环境变量控制调试功能,如:

// 安全的环境区分方案

if (process.env.NODE_ENV === 'development' && this.$route.query.debug) {

// 仅开发环境启用调试功能

this.skipSso = true

}

前端开发者的安全必修课

SSO认证绕过本质上反映了企业应用开发中”安全”与”效率”的永恒矛盾。作为Vue开发者,我们既要掌握这些调试技巧提升工作效率,更要理解其背后的安全风险。记住:真正的技术高手,既能破解问题,也能构建防线。

最后留给大家一个思考题:在Vue3的Composition API中,如何设计既安全又便捷的开发调试机制?欢迎在评论区分享你的解决方案。

#Vue路由拦截 #SSO认证绕过 #前端安全 #AntiDebug #代码审计

感谢关注【AI码力】,获取更多前端秘籍!

相关文章

![[动漫推荐] 请安全着陆,盘点动画中的十大贫乳妹纸](https://img.niaorui.com/blogimg/20251015/96182f0ad0d84e30a2d0d244223b0263.jpg)