openEuler 系统的安全加固任务,需分别配置SSH 登录加固、终端超时和auditd 审计管理,以下是分步操作指南:

一、SSH 登录加固(配置文件:

/etc/ssh/sshd_config

/etc/ssh/sshd_config

SSH服务的默认配置文件为 /etc/ssh/sshd_config ,需修改以下参数:

vim /etc/ssh/sshd_config

1.限制用户失败认证最大次数为 3 次

找到(或新增)MaxAuthTries参数,设置为3:

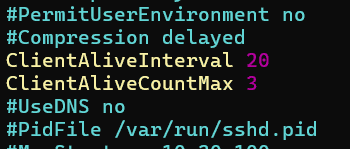

2.客户端存活性检测(每分钟检查 3 次)

配置客户端存活间隔和次数:

ClientAliveInterval 20

ClientAliveCountMax 3

2.重启 SSH 服务使配置生效

systemctl restart sshd

二、系统终端超时配置(配置文件:

/etc/profile

/etc/profile

通过设置TMOUT环境变量实现终端超时登出:

1.编辑全局配置文件

/etc/profile

vim /etc/profile

添加

export TMOUT=180

export PROMPT_COMMAND='echo -n “”; if [ $TMOUT != 0 ]; then export TMOUT=180; fi'

source /etc/profile

三、系统审计管理(auditd 服务)

安装audit工具

dnf install -y audit

使用

auditd

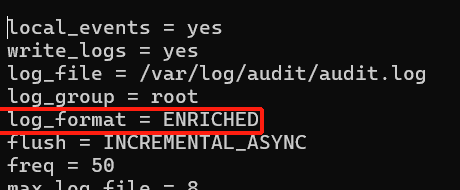

1.配置 auditd 服务(可选:设置主机完全合格域名)

编辑

/etc/audit/auditd.conf

log_format

ENHANCED

auditd

vim /etc/audit/auditd.conf

2.添加审计规则(配置文件:

/etc/audit/rules.d/audit.rules

编辑规则文件,添加需审计的对象:

vim /etc/audit/rules.d/audit.rules

内容

# 审计/etc/hosts改动

-w /etc/hosts -p wa -k hosts_change

# 审计/etc/resolv.conf改动

-w /etc/resolv.conf -p wa -k resolv_change

# 审计/etc/passwd和/etc/shadow改动

-w /etc/passwd -p wa -k passwd_change

-w /etc/shadow -p wa -k shadow_change

# 审计/etc/sudoers和/etc/sudoers.d改动

-w /etc/sudoers -p wa -k sudoers_change

-w /etc/sudoers.d/ -p wa -k sudoersd_change

# 审计rm命令使用

-a exit,always -F path=/bin/rm -F perm=x -F auid>=1000 -F auid!=4294967295 -k rm_command

# 审计reboot命令使用

-a exit,always -F path=/sbin/reboot -F perm=x -F auid>=1000 -F auid!=4294967295 -k reboot_command

3.重启 auditd 服务使规则生效

systemctl restart auditd

systemctl enable auditd

4.验证审计规则(可选)

执行

auditctl -l

查看已加载的规则,确认上述配置已生效。

相关文章