一、项目概述

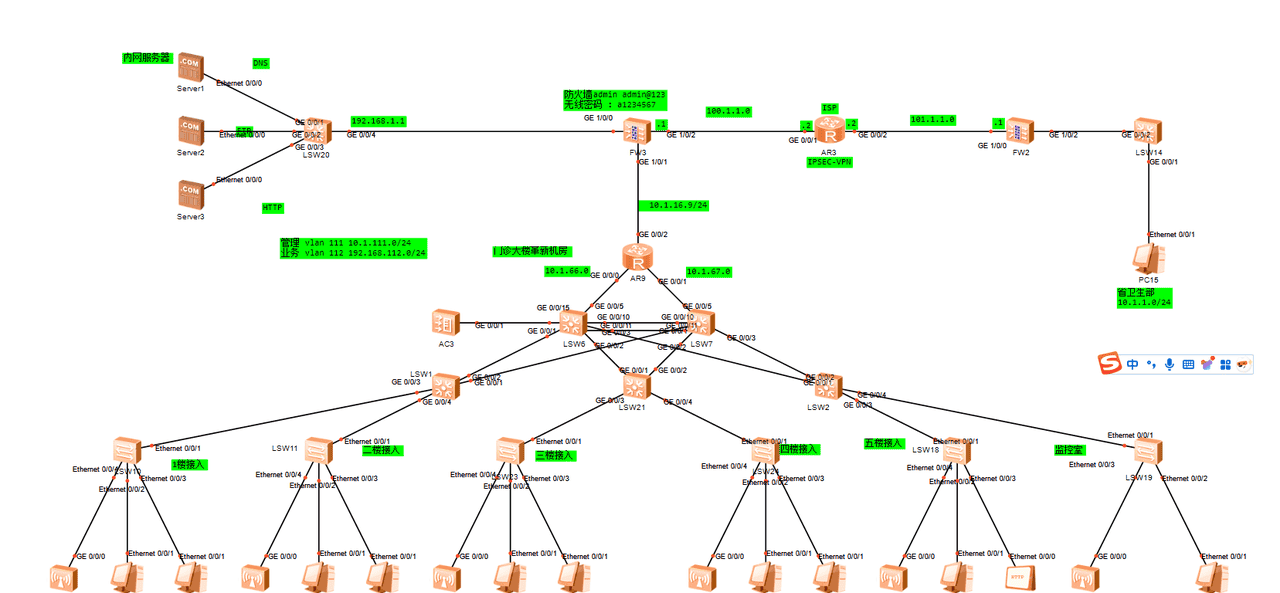

本项目旨在为医院级业务场景构建一套高可靠性、高安全性、高扩展性的企业级网络系统。整个网络围绕“数据中心—核心层—汇聚层—接入层—终端”的完整架构展开,同时结合防火墙安全域划分、无线网络统一管理、远程访问、分支机构互联等多种功能模块,实现对医院信息化系统的全面支撑。网络系统不仅承担医院内部所有业务系统的通信需求,还需满足未来扩容、系统升级、安全策略强化等长期发展目标。

该网络拓扑覆盖挂号处、急诊室、注射室、候诊区、B 超室等典型科室,并连接大量移动终端、业务终端与服务器,是实现医院业务数字化的重要基础。本说明书将从网络架构、功能设计、安全策略、IP 与 VLAN 规划、设备职责、项目目标等多个角度进行全面阐述。

二、网络设计总体目标

保证医院业务连续性:在门诊高峰时段、高并发请求场景下保持系统稳定运行。实现业务网络隔离:利用 VLAN 和三层路由策略,使不同科室、不同业务系统互相隔离,避免广播风暴与安全风险。构建安全可信的外网出口:通过防火墙、ACL、NAT 等机制对互联网访问进行统一管理。提供高质量无线覆盖:采用 AC+AP 的集中管理模式,实现院区无线全覆盖、自动调整与统一维护。支持远程接入与分支办公:利用 IPSec VPN 提供加密访问通道,使管理员或分支机构可安全访问总部业务系统。建立集中化、可扩展的数据中心:集成 DNS、Web 服务及内部业务系统,为全院提供统一服务出口。

三、总体网络架构说明

整体网络采用“三层架构”设计:

(1)核心层

核心区域由 AR9 与多台三层交换机组成,是整个网络的路由中心和策略汇聚点。核心层负责所有 VLAN 的三层转发、路由选择、策略控制,并连接防火墙、数据中心与分支网络。核心设备采用多链路互联,提供高可靠性和快速恢复能力。

(2)汇聚层

汇聚层主要承担接入交换机的上行流量汇集任务,同时为无线控制器(AC)、服务器接入交换机(LSW20 等)提供中间转发平台。汇聚层通过三层或二层链路与核心相连,并根据不同业务流量规划相应的 QoS 或安全策略。

(3)接入层

接入层设备主要负责终端接入,包括各科室 PC、移动设备、AP 无线接入点等。拓扑中多个 LSW11、LSW18、LSW19 等交换机即为接入层设备,连接大量业务终端如挂号窗口 PC、急诊室终端、注射室终端、B 超室终端等。

四、详细功能实现说明

1. 数据中心服务托管

数据中心通过 LSW20 接入核心网络,并承载多个关键业务服务:

DNS 服务:为全院业务系统提供域名解析;HTTP 服务:承载内部 WEB 系统、业务查询系统等;业务应用服务器:作为 HIS、LIS、收费系统等关键系统的运行平台;独立服务器 VLAN(如 VLAN111、112),实现服务器区的安全隔离。

数据中心采用专用 VLAN 与业务区隔离,通过路由与安全策略实现受控访问,确保数据安全和系统稳定运行。

2. VLAN 业务隔离

不同科室使用的 VLAN 包括但不限于:

VLAN10:挂号处,用于处理患者挂号、收费等窗口业务;VLAN11:服务中心,用于综合业务办理;VLAN12:急诊室,满足急诊业务的快速响应需求;VLAN13:注射室,涉及药物注射登记、流程记录等;VLAN15:B 超室,实现影像数据上传、业务查询等;VLAN111/112:服务器区域,存放核心业务系统;

通过 VLAN 隔离实现:

业务域之间互不广播影响;科室网络互不访问,降低安全风险;所有业务通过核心层严格控制访问策略。

3. 无线网络统一管理

医院内部部署大量 AP,由 AC(无线控制器)统一管理。AC 提供:

SSID 配置统一下发;AP 状态监控与自动调优;用户漫游支持,防止网络中断;无线安全认证如 WPA2/WPA3;自动功率调整、自动信道分配。

无线网络保证医生移动查房、护士移动终端、患者移动设备等随时随地接入医院系统。

4. 网络安全与访问控制

防火墙位于内部与互联网之间,实现:

NAT 出口转换,统一公网访问;安全域划分,服务器区、业务区、外网区相互隔离;访问控制(ACL),按需开放医院业务所需端口;日志审计与事件记录,便于分析攻击行为;策略路由(如需要时),实现分流访问或互联网出口规划。

5. VPN 远程接入

通过 AR3 设备建立 IPSec VPN:

管理员可从外部安全登录医院系统;分支机构可与总部进行加密通信;所有 VPN 通道均采用加密算法,确保数据传输安全。

6. 分支网络互联

拓扑右上角的分支机构网络通过 VPN 或专线方式与核心互通。该网络可部署:

分支办公终端;管理员 PC;基础业务系统缓存。

五、IP 地址与子网规划

为了确保医院业务清晰划分,本项目采用多网段规划方式:

数据中心网段:用于服务器通信、数据库访问、系统调用;各业务科室网段:如注射室、急诊室、挂号处等,按业务类型独立规划;无线终端网段:用于移动设备的大规模并发接入;核心互联网段:保证三层设备间高速低时延连接;分支网段:便于跨区域办公与访问统一业务资源。

各网段之间通过三层路由策略进行控制,并通过防火墙实现深度安全过滤。

六、网络安全设计

服务器区强化隔离:仅开放业务访问端口,禁止普通终端直接访问服务器网络;无线网络安全控制:采用 WPA2/WPA3 和 MAC 绑定策略;ACL 精细化控制:按业务类型限制跨 VLAN 流量;日志管理:防火墙、核心交换机、 AC 均启用日志记录;访问审计:管理员远程登录需通过 VPN 加密隧道;防攻击策略:启用 DOS 防护、IP 欺骗防护、ARP 保护等功能;

医院网络作为关键基础设施,必须保证安全策略达到企业级或行业级别标准。

七、项目实施后的预期效益

医院业务系统高效稳定:保证挂号、收费、查询、检查等流程顺利运行;系统安全性大幅提高:有效避免病毒、入侵、非法访问等威胁;网络管理集中化:无线、终端、服务器均可统一监控;支持未来扩展:VLAN、AP、终端数量增长不影响整体结构;改善工作效率:医生、护士移动办公更加灵活;提升患者体验:挂号、候诊、检查等业务服务流程更顺畅;

项目拓扑:

全套资料包含:拓扑+配置文件(已集成,右键自己导出即可)+开发文档说明

核心实现介绍:

✅ 1. VLAN 部门隔离功能(基于三层交换机配置实现)

拓扑中大量科室(挂号处、急诊室、注射室、B 超室等)使用不同 VLAN。

典型配置示例(在 LSW11/LSW18 等接入交换机上):

vlan 10 name Register vlan 11 name ServiceCenter vlan 12 name Emergency vlan 13 name Injection vlan 15 name Ultrasound

Trunk 配置示例:

interface GE0/0/1 port link-type trunk port trunk allow-pass vlan 10 11 12 13 15

三层网关配置示例(在核心或汇聚三层交换机上):

interface Vlanif10 ip address 192.168.10.1 255.255.255.0 interface Vlanif11 ip address 192.168.11.1 255.255.255.0 ... interface Vlanif15 ip address 192.168.15.1 255.255.255.0

实现的功能:

每个科室的广播域隔离各部门之间互访需经过核心层三层路由防止病毒/ARP 在不同科室横向传播便于 ACL、Qos 按“科室/业务域”管理

✅ 2. 核心路由功能(由 AR9 和核心交换机构成)

核心负责所有 VLAN 出口路由、服务器区路由、外网路由、VPN 路由等。

典型核心配置(OSPF 或静态路由)

ospf 1 area 0 network 10.1.16.0 0.0.0.255 network 192.168.0.0 0.0.255.255 network 10.1.111.0 0.0.0.255

或

ip route-static 0.0.0.0 0.0.0.0 10.1.66.1 # 指向防火墙

实现功能:

所有 VLAN 通过核心互联数据中心、无线、分支网络统一转发出口路由统一指向防火墙,实现安全控制支持 OSPF 实现自动可收敛的网络架构

✅ 3. 数据中心服务器区功能(通过独立 VLAN+三层互通实现)

服务器 VLAN111 / VLAN112 连接三层交换机 LSW20。

配置示例:

vlan 111 description DC-Main interface Vlanif111 ip address 10.1.111.1 255.255.255.0 vlan 112 description DC-Business interface Vlanif112 ip address 192.168.112.1 255.255.255.0

服务器静态 IP:

DNS:10.1.111.xHTTP:10.1.111.x业务系统(如 HIS/LIS):192.168.112.x

实现功能:

业务终端可直接访问数据中心服务(DNS、WEB、业务)服务器区与科室区隔离,安全级别高服务器网段只允许业务必要端口访问(配合防火墙)

✅ 4. 无线网络与 AC 集中管理(由 AC3 + 全院 AP 实现)

拓扑中多个 AP 接入 AC 控制器。

典型 AC 配置:

wlan ssid HOSPITAL_WIFI security-profile WPA3-ENT

AP 自动发现 AC:

ac address 10.1.16.57

实现功能:

所有 AP 由 AC 统一管理AP 自动上线、自动下发配置支持无线漫游(医生查房不停网)安全认证统一管理无线终端使用单独 VLAN 或与科室共用 VLAN

✅ 5. 防火墙 NAT + 安全策略(FW1 实现网络出口功能)

核心 → 防火墙 → AR3(Internet)

典型出口 NAT 配置:

nat-policy rule 1 source-zone trust destination-zone untrust action source-nat easy-ip

典型安全策略 ACL:

rule 10 permit ip source 192.168.10.0 0.0.0.255 destination 10.1.111.10 0 # 访问 DNS rule 11 permit tcp source any destination any destination-port 80 # 访问 HTTP rule 12 deny ip source 192.168.12.0 0.0.0.255 destination VLAN13 # 禁止急诊室访问注射室

实现功能:

内网用户可以访问互联网内网不同 VLAN 访问受控数据中心服务器只开放特定端口院内各科室的访问权限可精确定义防止任意科室访问服务器后台

✅ 6. IPSec VPN 远程接入功能(由 AR3 实现)

典型 VPN 配置:

ipsec proposal 1 encryption aes256 authentication sha256 ipsec policy vpn1 1 isakmp security acl 3001 tunnel local 100.1.1.1 remote 101.1.1.2

ACL 允许 VPN 用户访问内部资源:

acl 3001 rule permit ip source 10.1.1.0 0.0.0.255 destination 192.168.0.0 0.0.255.255

实现功能:

分支办公室通过 VPN 访问总部系统管理员可远程维护内部网络数据传输加密,不会被窃听适合远程坐诊、远程办公场景

✅ 7. 分支机构互联(通过 AR3 VPN 或专线实现)

右上角子网:

10.1.1.0/24

配置如下:

ip route-static 10.1.1.0 255.255.255.0 Tunnel0

实现功能:

分支与总部通信分支可访问业务系统(如 HIS)支持远程科室、检验科外包点等

✅ 8. DHCP 动态地址分配(适用于各科室终端)

典型配置(在核心或接入交换机):

dhcp enable ip pool VLAN10 network 192.168.10.0 mask 255.255.255.0 gateway-list 192.168.10.1 dns-list 10.1.111.10

实现功能:

科室 PC、手机自动获取 IP无需人工配置DNS 和网关自动下发

✅ 9. 链路聚合、冗余环网(核心交换机之间)

三层交换机之间可能启用了 LACP 或环网协议(如 MSTP)。

链路聚合配置示例:

interface Eth-Trunk1 mode lacp-static interface GE0/0/1 eth-trunk 1 interface GE0/0/2 eth-trunk 1

实现功能:

防止单链路故障导致全网瘫痪提高核心互联带宽支持 2Gbps / 4Gbps / 8Gbps 聚合

🔟 全院统一出口控制(由防火墙 + 核心实现)

核心设备所有默认路由:

ip route-static 0.0.0.0 0.0.0.0 10.1.66.1 # 指向防火墙

所有外网都要经过防火墙 → NAT → AR3 → Internet。

实现功能:

全院统一出口可做流量审计、上网行为管理便于满足等保要求

🎯 总结:这张拓扑通过具体配置实现了以下核心功能

相关文章