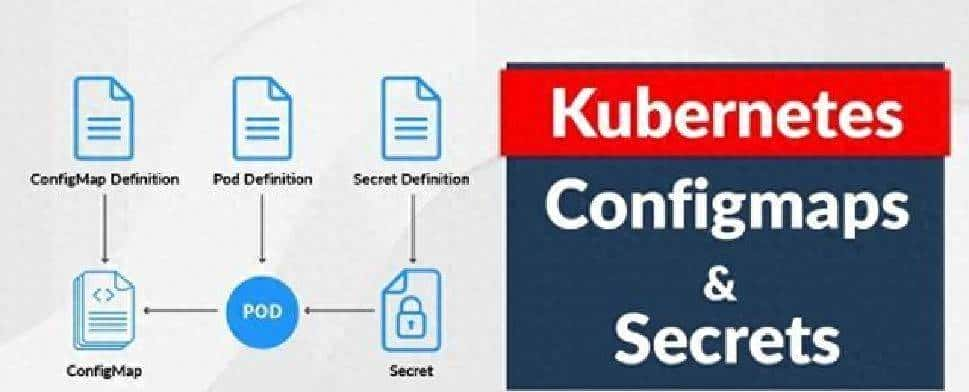

目前许多公司在用 K8s 部署集群,有个问题特别让人头大,那就是配置管理。说起来不复杂,但真干起来,总有一堆麻烦没法躲开。许多团队图省事,把普通配置和什么数据库密码全塞进 Pod 里,最后有外泄风险,镜像还不好复用。开发的、运维的,各种人都挠头。实则 K8s 里专门解决这些问题的资源就两个:ConfigMaps 和 Secrets。只要把这俩角色分清,大部分问题都能避开。

讲讲最常见的操作,就是处理普通配置,列如开关某个功能、数据库联接信息、外部服务地址这些东西。一般来说,这些内容没啥敏感性,不怕别人看。K8s 有 ConfigMaps 专门放这样的数据空间。明文直接丢进去,键值对也好,整个配置文件片段也行。举个例子,有个 Nginx 配置,整段内容直接放 ConfigMaps 里,后续 Pod 引用,不用每次环境有变化就重新做镜像,省了不少事。

之所以要分开配置,一是怕代码和配置搅一起了,环境一变,不想动代码结果全得重做。以前的老流程,新环境总得重新打包,一来效率低,二来容易出事。有个更危险的地方,敏感配置写死在代码或者 Pod 里,万一开发人员一提交,数据库密码啥的跟着走,泄露风险突然变高。

让 ConfigMaps 管理普通配置,Secrets 专门放敏感信息。这实则就是角色分工。ConfigMaps 用来放没啥保密需求的环境变量和配置文件,明文存储,不要心存侥幸把敏感内容放进去。Sensitive 的东西,列如密码、证书、API Key,都该用 Secrets 来装。

实际用起来,都得分两步。先创建 ConfigMap 或 Secret,然后 Pod 里通过引用直接拿数据。举例来说,ConfigMap 有三种常见创建方式:最简单的就是命令行直接敲一串,适合临时用。第二种,是用本地配置文件批量生成 ConfigMap,大量内容一次塞,省了手动输。第三种办法用 YAML,跟着 Git 管理,每次配置改动都能有历史记录,审查也方便。

引用 ConfigMap 的时候,可以把它当环境变量加到 Pod 里,也能做成本地配置文件挂载到容器路径,列如你想让某个应用定制配置,就直接放到文件里面。自己进 Pod 查环境变量或者看挂载出来的文件内容就知道,配置到底有没有生效。

变更怎么同步,也是个门道。如果你用的是挂载文件方式,只要 ConfigMap 改了,不一会 Pod 里的文件就跟着同步变了。用环境变量那种方式,更新就没这么快了,得整个 Pod 重启一下才能拿到新值。日常用下来,大家一般把热更新的内容用挂载文件的形式处理,环境变量方式就主要用放那些不怎么改的东西。

Sensitive 配置就得说说 Secrets 了。K8s 里面 Secret 默认用 Base64 编码,实则这不是加密,只是让直接明文变得不那么明显罢了。真要安全一点,提议得让存储后端,列如 etcd,开启静态加密,要把加密配置挂到 API Server,还得重启才能真让新 Secret 密文存起来。

用 Secrets 时有两种主要类型。Opaque 类型几乎随处用,像密码、API Key、Token 这类短内容,用它准没问题。Pod 端既可以当环境变量引用,也能直接给容器挂个证书文件。tls 类型就专门用来搞 HTTPS,配静态证书和私钥,最典型的还是给 Ingress Controller 配证书。K8s 自带检查证书格式,出了错直接提示,也不怕运维一不小心搞错。

K8s 的数据访问权限设计也挺细,RBAC 管控下,谁能访问什么资料一清二楚。正常生产环境下,团队都会设定谁可以查 ConfigMap、谁允许看 Secrets。举个例,每个环境的 Sensitive Secret,都会给它单独指定能访问的 Pod 或用户组,权限分配紧抠防止泄露。更安全的公司还会跟外部密钥服务结合起来,列如接入 Vault、AWS Secret Manager,实现密钥自动轮换和多维权限限制。

配置体积问题也要讲一嘴,不是随意塞多少就是多少。虽然 ConfigMap 没强制限额,但超过 1MB,集群响应慢,容易掉链子。Secret 自带 1MB 上限,极大体积不提议猛往里堆。大数据量的证书或者配置,最好外部托管或者用 PV(持久化卷)存,别在集群里添堵。

本地调试有个小坑,许多人直接用 ConfigMap 放数据库密码,以为是测试环境无所谓,实则这风险不少,哪怕本地也得强制用 Secret装敏感内容,别贪图省事。团队权限也得收着点,谁负责哪块就开哪块权限,别全员通查敏感配置。密钥加密和定期轮换不容含糊,一般公司都会定时重新加密或者更新 Secret,确保每段时间 Sensitive 信息都能换新。

ConfigMaps 和 Secrets,K8s 里配置管理的主角。ConfigMaps 抓灵活、省事,适合做开关、环境变量、各种配置;Secrets 瞄准 Sensitive 内容,降低几十倍泄露概率。配置一旦搞成分层、定期加密,权限分得清楚,集群后面跑路很稳当。如果这些细节没注意,放久了肯定出问题。资源管理看着简单,落地细节实则藏着不少门槛。每一家公司新上 K8s,工程师都得把配置分层、权限收紧这些流程烂熟于心,不然集群早晚出岔子。

有公司上 K8s,最初都图快,直接把所有环境变量往镜像里一塞,等项目大了,换一个开发环境,运维只要一有变动,整个镜像链条就慢慢卡,谁都想偷懒,后面就少不了返工。尤其密码这些,若分工不明确,一改动就满天飞,出了事再查,发现谁都能摸到 Sensitive 信息。

用 K8s 的团队,常常会碰到权限划分不清,谁都能查,谁都能改。权限一旦杂乱无章,密码泄露只差一步。等团队大了,人员变动频繁,之前谁有 Secret 权限,有些离职了都懒得收回来,这样一来,漏洞加大。只要一不注意细节配置,等到业务扩展,旧配置没人整理,新 Secret 也不轮换,运气不好分分钟数据库密码被拖走。

配置管理,还得说配置生命周期。有的公司每新项目上线,直接 Copy 之前的 ConfigMap,结果过去半年没人收拾,多少无用配置卡在那里。旧的配置不清除,新配置混着用,万一有敏感信息藏进 ConfigMap,时间长了谁也记不清,全靠运气不出事故。

运维做变更的时候,如果没走规定流程,很可能直接把敏感数据暴露给了测试环境,开发人员能看到密码、证书,哪怕不是故意,安全漏洞就开了口子。许多新手习惯把临时密码放 ConfigMap,开发调试一完忘了收口,这些问题只是时间早晚的事。

有的更讲究点的企业,会在配置更新时用 Git 做版本管理,每次谁动了配置都能查出来,万一出错还能找回历史内容,出了事故至少知道哪步改漏了。

细小流程列如配置删除,也有门道。不是所有配置一用完就删掉,万一急着处理业务,旧 ConfigMap 或 Secret 就这么留在集群里。一两条没事,慢慢多了,运维后面排查隐患的时候工作量成倍增加。最佳做法是定期清理无用配置,把 Deprecated 的资源都归档好,不光省空间,也降低误用风险。

要让机制自动同步、定期轮换密钥这些操作,得提前把业务逻辑和流程设计到位。还有团队沟通,如果配置信息流转不明确,立刻就会打乱整个配置管理链条。细节里都是坑,光靠经验不够,还得靠流程和工具补。

在实际业务增长过程中,配置种类和数量会爆炸式上涨。列如用户量一多,后端系统的连接数、缓存参数、第三方接口密钥,样样都要独立管理。哪怕只管这些 ConfigMap,每条记录都得细致检查,确认没有 Sensitive 信息混进来。团队协作多了,各司其职,就得有一套严格管理办法,不然大家各自为政,难免手脚乱套。

K8s 本身虽然机制完整,但用的时候贵在持之以恒。许多公司前期上手不重点关注配置分层,后面想调整流程,又得大幅额外投入人力做修正。本来能一步到位的流程,最后变成不断返工。谁都清楚,敏感数据这条线,一旦失守,损失很快就不可估量。

配置管理,有经验的人总强调细节控制,事无巨细,列如安全加密、权限封装、配置归档,哪一样不做到位,都给业务埋下隐患。K8s 给大家的能力实则很开放,也很灵活,就是要用好系统自带的 ConfigMaps 和 Secrets,配合标准流程,把配置划分清楚,落地方式选对。

目前互联网行业发展很快,各种 Kubernetes 应用也逐步成为主流。企业安全、数据管理,成天挂在嘴上但真做起来,还是得落到细节。工程师们平时最怕的就是日常工作被各种杂乱配置困住,有时临时调试一次,留下的密码忘清理,不光自己麻烦,后面接手的人也心里打鼓。

不管是小团队还是大公司,能否用好配置分层、安全管理这些基本功,决定整个 K8s 项目能不能稳下去。配置信息分离做不到位,团队沟通一出现断层,业务扩展两步就卡。只有把 ConfigMap、Secret 用好,权限收着点,密钥定期换一换,配置管理才算真正落地。

现实里,各种各样的问题都得往细里打算。列如存储密码,大家总图省劲,整个开发流程下来,各种环境混在一起,很容易哪天一疏忽,把生产环境数据库密码暴露给测试人员。数据线一旦断层,安全管控就跟不上。

每个环节的细微操作,列如谁能访问哪项配置,谁有改动权限,这些都要在初期规划好,一步一步实施到位。配置种类一多,聚焦一块定期做安全审查,及时回收无用资源,才不会让各种配置乱飞。

说来说去,K8s 配置管理的难点还是在于业务和安全之间的权衡。大家都希望部署快、维护省事,可配置安全不能省,流程梳理更得提前做。ConfigMaps 和 Secrets,表面简单,实则就是把复杂问题一步步分出来。新项目上马,每步配置都得小心检查,一点点错过,等业务发展起来再去修补,花的时间只会更多。

配置管理这事,工程师天天接触,流程再熟练,也不敢掉以轻心。想想团队里每个人都能顺利查到自己负责的内容,敏感数据牢牢守在最安全的地方,业务拓展起来才不会提心吊胆。K8s 给了咱们工具,最后还是得靠大家把细节磨进去。

许多企业目前还在找最合适的管理办法,试了各种插件和自动化工具,有的效果不错,有的难免水土不服。总归,配置安全就是一场细水长流,不断优化、反复梳理,直到每一类信息都能分层处理,敏感数据和普通配置各司其职,团队协作顺畅、业务扩展自如,集群运维才算真正落地。

没有谁能一步到位搞定所有配置管理,只有脚踏实地每一步都细细敲好,ConfigMaps 和 Secrets,拆开来管,配合自动化流程和权限管控,大家配合起来才真正省心。遇到问题不怕慢,只怕全凭经验闭门造车。K8s 用好了,配置管理就成了大家手里的利器。

相关文章