2. 启用 UplinkFast

UplinkFast 默认是全局禁用的,因此,若欲使用 UplinkFast 功能,就必须手工启用。另外, UplinkFast 不能在配置有交换机优先级的 VLAN 中启用,因此,必须先使用 no spanning-tree vlan vlan-id priority 全局配置命令将交换机的优先级恢复至默认值。

启用 UplinkFast 将影响所有的 VLAN。也就是说,不能仅在某个 VLAN 中配置 UplinkFast。另外,虽然能够为 rapid PVST+或 MSTP 配置 UplinkFast 特性,但是,其他特性在改变为 PVST+前将禁用。

① 进入全局配置模式。

Switch# configure terminal

② 启用 UplinkFast。(可选) pkts-per-second 取值范围为 0~32 000 PPS,默认为 150。

Switch(config)# spanning-tree uplinkfast [max-update-rate pkts-per-second]

③ 返回特权配置模式。

Switch(config-if)# end

④ 校验当前设置。

Switch# show spanning-tree summary

⑤ 保存当前配置。

Switch# copy running-config startup-config

当 UplinkFast 被禁用,所有 VLAN 的交换机优先级和所有接口的路径开销都将被设置为

其默认值。

若欲将更新包速率恢复至默认值,可使用 no spanning-tree uplinkfast max-update-rate 全局

配置命令;若欲禁用 UplinkFast,可使用 no spanning-tree uplinkfast 命令。

6.6 基于端口的传输控制

借助对端口传输控制的配置,既可以有效杜绝广播风暴对整个网络的冲击,从而保证网

络的正常通信。同时,又可以拒绝未被授权的计算机接入网络,或者限制某个端口接入计算机

的数量,从而保证网络的接入安全,避免网络被个别用户滥用。

6.6.1 风暴控制

当端口接收到大量的广播、单播或多播包时,就会发生广播风暴。转发这些包将导致网

络速度变慢或超时。借助于对端口的广播风暴控制,可以有效地避免因硬件损坏或链路故障而

导致的网络瘫痪。默认状态下,广播、多播和单播风暴控制被禁用。

1. 启用风暴控制

① 进入配置模式。

Switch# config terminal

② 指定欲配置的接口。

Switch(config)# interface interface-id

③ 配置广播、多播或单播风暴控制。默认状态下,风暴控制被禁用。

level,指定阻塞端口的带宽上限值。当广播、多播或单播传输占到宽带的很大比例(百

分比)时,端口将阻塞传输。取值范围为 0.00~100.00。如果将值设置为 100%,将

不限制任何传输;如果将值设置为 0%,那么该端口的所有广播、多播和单播都将被

阻塞。

level-low,指定启用端口的带宽下限值。该值应当小于或等于下限值,当广播、多播

或单播传输占用带宽的比例低于该值时,端口恢复转发传输。取值范围为 0.00~100.00。

bps,指定端口阻塞的传输速率上限值。当广播、多播或单播传输达到每秒若干比特

( bps)时,端口将阻塞传输。取值范围为 0.0~10 000 000 000.0。

bps-low,指定端口启用的传输速率下限值。该值应当小于或等于下限值,当广播、

多播或单播传输低于每秒若干比特( bps)时,端口将恢复传输。取值范围为 0.0~

10 000 000 000.0。如果数值较大,也可以使用 K、 M 或 G 等单位表示。

pps,指定端口阻塞的转发速率上限值。当广播、多播或单播传输速率达到每秒若干

包( pps)时,端口将阻塞传输。取值范围为 0.0~10 000 000 000.0。

pps-low,指定端口启用的传输速率下限值。该值应当小于或等于下限值,当广播、

多播或单播转发速率低于每秒若干包( pps)时,端口将恢复传输。取值范围为 0.0~

10 000 000 000.0。如果数值较大,也可以使用 K、 M 或 G 等单位表示。

Switch(config-if)# storm-control {broadcast | multicast | unicast} level {level

[level-low] | bps bps [bps-low] | pps pps [pps-low]}

④ 指定风暴发生时如何处理。默认状态下,将过滤外出的传输,并不发送 SNMP 陷阱。

选择“ shutdown”关键字,在风暴期间将禁用端口;选择“ trap”关键字,当风暴发生时,产

生一个 SNMP 陷阱,向网络管理软件发出警报。

Switch(config-if)# storm-control action {shutdown | trap}

⑤ 返回特权配置模式。

Switch(config-if)# end

⑥ 显示并校验该接口当前的配置。

Switch# show storm-control [interface] [{broadcast | history | multicast |

unicast}]

⑦ 保存风暴控制配置。

Switch# copy running-config startup-config

2. 禁用风暴控制

① 进入配置模式。

Switch# config terminal

② 指定欲配置的接口。

Switch(config)# interface interface-id

③ 禁用端口风暴控制。

Switch(config-if)# no storm-control {broadcast | multicast | unicast}

④ 禁用指定的风暴控制动作。

Switch(config-if)# no storm-control action {shutdown | trap}

⑤ 返回特权配置模式。

Switch(config-if)# end

⑥ 显示并校验该接口当前的配置。

Switch# show storm-control [interface] [{broadcast | multicast | unicast}]

⑦ 保存配置。

Switch# copy running-config startup-config

6.6.2 端口流控制

流控制只适用于 1000Base-T、 1000Base-SX 和 GBIC 端口。在千兆位端口启用流控制后,

可以在拥塞期间暂停其他终端的连接。当端口处于拥塞状态,无法接收到数据流时,将通知其

他端口暂停发送,直到恢复正常状态。当本地设备发现任何终端发生拥塞时,将发送一个暂停

帧,以通知其连接伙伴或远端拥塞设备。收到暂停帧后,远程设备将停止发送任何数据包,以

防止在拥塞期内丢失任何数据包。

当在交换机中配置有 QoS( Quality of Service)时,不要再配置 IEEE 802.3x流控制。

① 进入全局配置模式。

Switch# configure terminal

② 选择欲配置的端口,进入接口配置模式。

Switch(config)# interface interface-id

③ 设置端口的流控制。

Switch(config-if)# flowcontrol {receive | send} {on | off | desired}

④ 返回特权配置模式。

Switch(config-if)# end

⑤ 显示接口状态。

Switch# show interfaces interface-id

⑥ 保存配置。

Switch# copy running-config startup-config

6.6.3 端口带宽限制

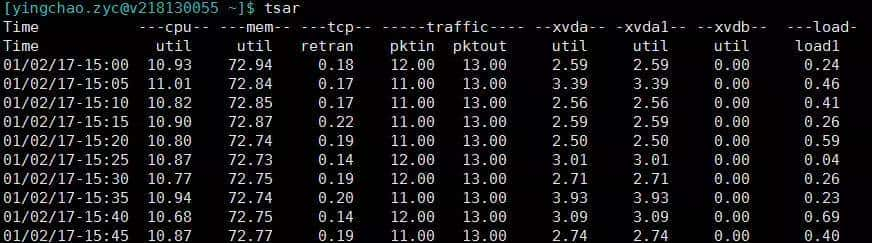

网络传输速率变慢的主要原因往往是某些用户对网络的滥用。当使用 MRTG 等流量监控

软件检测到流量来源于某个端口时,可以在核心层交换机、汇聚层交换机,甚至接入层交换机

上,对相应的端口作必要的处理,限制其传输带宽,从而限制每个用户所允许的最大流量,以

便使其他网络用户能够恢复正常的网络应用服务。

① 进入配置模式。

Switch# config terminal

② 指定欲配置的接口。

Switch(config)# interface interface-id

③ 配置端口带宽控制。其中, input/output 表明在输入和输出方向应用该带宽限制,通常

情况下,应当进行双向限制。 access-group acl-index 用于定义使用该带宽限制的访问列表。 bps

用于定义限制带宽,以 bps 为单位,并采用 8 Kbps 的增量。 burst-normal 用于定义所允许的普

通突发速率, burst-max 用于定义所允许的最大突发速率。 conform-action conform-action 用于

指定在规定最大带宽时所执行的操作,通常为“ transmit”即允许发送。 exceed-action

exceed-action 则用于指定在规定最大带宽时所执行的操作,通常为“ drop”即丢弃。

Switch(config-if)# rate-limit {input | output} [access-group acl-index] bps

burst-normal burst-max conform-action conform-action exceed-action exceed-action

④ 返回特权配置模式。

Switch(config-if)# end

⑤ 显示并校验该接口当前的配置。

Switch# show interface interface-id

⑥ 保存带宽限制配置。

Switch# copy running-config startup-config

例如,若欲限制 GigabitEthernet4/4 带宽为 128 Kbps,当连接的普通突发速率、最大突发

在 0~8 KBps(即 64 Kbps)、 0~9 KBytes(即 72 Kbps)范围内时,所执行的操作是“ transmit”

(传输即发送)。当超出该范围时,则相应的操作就是“ drop”。其中, 128 000 用于限制最大带

宽, 8000 和 9000 则用于限制突发连接,保证不因个别用户的大量传输而使整个链路性能大幅

度下降。限制输入和输出速率后,该端口配置如下:

interface GigabitEthernet4/4

no switchport

description tushuguan

ip address 211.82.220.9 255.255.255.248

ip access-group 120 in

ip access-group 120 out

rate-limit output access-group 102 128000 8000 9000 conform-action transmit

exceed-action drop

rate-limit input access-group 102 128000 8000 9000 conform-action transmit

exceed-action drop

!

IP 访问列表只需设置应用带宽限制的 IP 地址范围( 192.168.0.0~192.168.255.255)即可,

内容如下。

access-list 102 permit ip 192.168.0.0 0.0.255.255 any

在启用宽带限制之前,必须先在全局模式下执行“ ip cef”命令,启用交换机的快速转发技术。

6.6.4 保护端口

保护端口可以确保同一交换机上的端口之间不进行通信。保护端口不向其他保护端口转

发任何传输,包括单播、多播和广播包。传输不能在第二层保护端口间进行,所有保护端口间

的传输都必须通过第三层设备转发。保护端口与非保护端口间的传输不受任何影响。

① 进入配置模式。

Switch# config terminal

② 指定欲配置的接口。

Switch(config)# interface interface-id

③ 将接口配置为保护端口。

Switch(config-if)# switchport protected

④ 返回特权配置模式。

Switch(config-if)# end

⑤ 显示并校验该接口当前的配置。

Switch# show interfaces interface-id switchport

⑥ 保存配置。

Switch# copy running-config startup-config

若欲禁用保护端口,可以使用“ no switchport protected”接口配置命令。

6.6.5 端口阻塞

默认状态下,未知目的 MAC 地址的泛洪包被允许从端口向外传输。如果未知的单播和多

播通信被转发到保护端口,将导致安全问题。可以采用阻塞端口的方式,防止未知的单播和多

播通信被在端口间转发。

① 进入配置模式。

Switch# config terminal

② 指定欲配置的接口。

Switch(config)# interface interface-id

③ 禁止未知多播从该端口向外传输。

Switch(config-if)# switchport block multicast

④ 禁止未知单播从该端口向外传输。

Switch(config-if)# switchp

⑤ 返回特权配置模式。

Switch(config-if)# end

⑥ 显示并校验该接口当前的配置。

Switch# show interfaces interface-id switchport

⑦ 保存配置。

Switch# copy running-config startup-config

6.6.6 端口安全

借助安全端口,可以只允许指定的 MAC 地址或指定数量的 MAC 地址访问某个端口,从

而避免未经授权的计算机接入网络,或限制某个端口所连接的计算机数量,从而确保网络接入

的安全。

当配置端口安全时,应当注意以下问题。

安全端口不能是 Trunk 端口。

安全端口不能是 Switch Port Analyzer( SPAN)的目的端口。

安全端口不能是属于 EtherChannel 的端口。

安全端口不能是 private-VLAN 端口。

1. 配置安全端口

① 进入全局配置模式。

Switch# configure terminal

② 指定欲配置端口安全的接口。

Switch(config)# interface interface_id

③ 将接口设置为访问模式。

Switch(config-if)# switchport mode access

④ 在接口启用端口安全。

Switch(config-if)# switchport port-security

⑤(可选)在接口设置安全 MAC 地址的最大数量,以限制该端口所连接的计算机数量。

取值范围为 1~3072,默认值是 1。

Switch(config-if)# switchport port-security maximum value

⑥(可选)设置违例发生后的处理模式。当安全违例事件发生时,将端口置于 restrict 或

shutdown 模式。选择 restrict 模式,当非法 MAC 地址或太多 MAC 连接至该接口时,将丢弃数

据包,并向网管计算机发送 SNMP 陷阱通知。选择 shutdown 模式时,发生安全错误的端口将

被置于 error-disable 状态,除非网络管理员使用“no shutdown”命令手工激活,否则该端口失效。

Switch(config-if)# switchport port-security violation {restrict | shutdown}

⑦ 设置坏包速率限制。

Switch(config-if)# switchport port-security limit rate invalid-source-mac

⑧ (可选)为该接口指定安全 MAC 地址。也可以使用该命令指定最大安全 MAC 地址

数。如果指定的 MAC 地址数量少于安全地址的最大数量,动态学习的 MAC 地址将被保留。

Switch(config-if)# switchport port-security mac-address mac_address

⑨ 在端口启动 sticky learning。

Switch(config-if)# switchport port-security mac-address sticky

⑩ 返回特权 Exec 模式。

Switch(config-if)# end

11 查看并校验配置。

Switch# show port-security address interface interface_id

Switch# show port-security address

12 保存当前配置。

Switch# copy running-config startup-config

使用 no switchport port-security mac-address mac_address 命令,可以从地址表中删除 MAC 地址。

相关文章