凌晨三点被老板电话叫醒查服务器日志的程序员们注意了。

2025年7月最新安全报告显示,99%的网站正在因基础Nginx配置错误裸奔,黑客利用这些漏洞只需改个URL就能扒光服务器数据。

通配符server_name _就是开门揖盗。

相当于给黑客递了张地图,伪造个Host头就能直通后端。

某教育机构实习生为省事开autoindex,直接让十万份学生信息成了公共网盘。

更可怕的是默认配置还自带服务器说明书,响应头里明晃晃写着nginx/1.21.0,跟告知小偷”我家用A级锁”没区别。

K8s用户更得捏把汗。那些部署了ingress-nginx的集群,四成以上存在CVE-2025-1974漏洞。黑客只要拿到创建Ingress的权限——哪怕只是个普通账户权限,就能通过配置注入控制整个集群。去年某大厂运维随手加个$uri解码参数,直接被利用CRLF注入劫持会话。

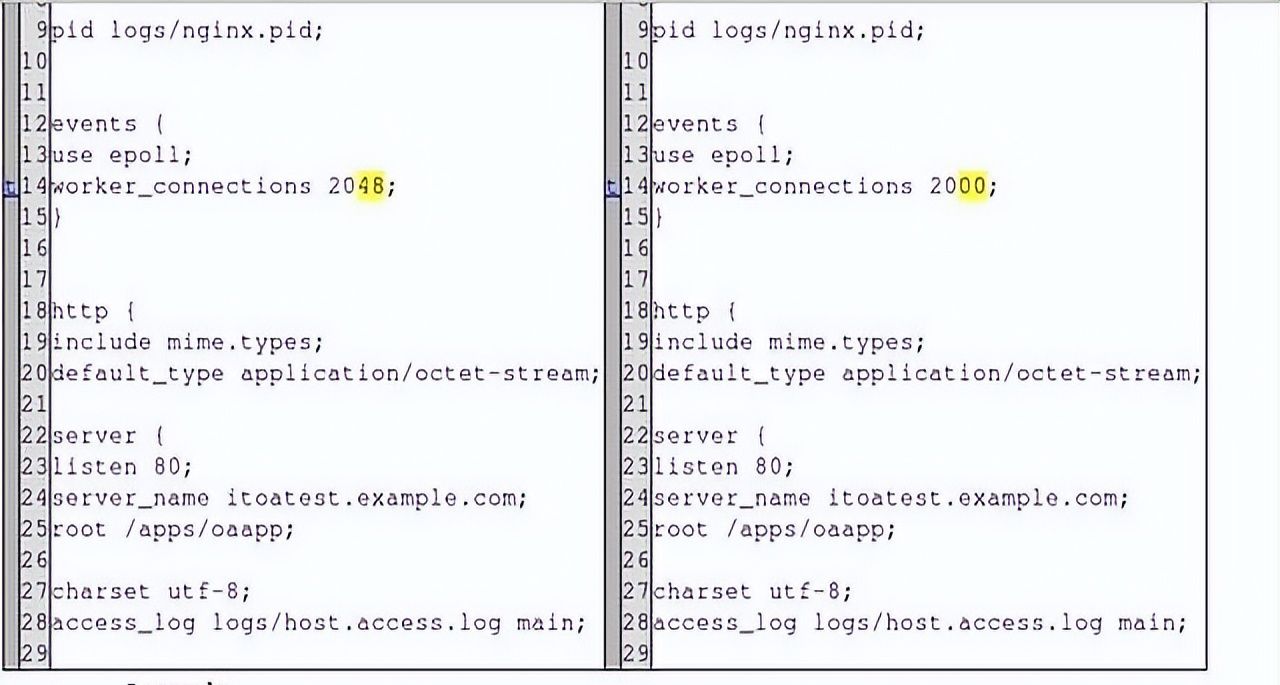

目前查三个配置还来得及:

关掉server块里显摆版本的server_tokens

把autoindex off锁死

检查所有location块有没有漏掉root路径

见过最离谱的配置是父块设了CSP安全头,结果子块加个X-Content-Type头直接覆盖全局防护。原本防XSS的屏障秒变摆设。

都说程序员最怕删库跑路,但真正要命的是这些藏在配置文件里的地雷。改个参数等重启的功夫,黑客早把数据库拖走了七八回。安全团队天天追零日漏洞,结果栽在实习生手滑写的return 302上。

说到底哪有什么高科技黑客,全是自己把钥匙插门上忘了拔。

© 版权声明

文章版权归作者所有,未经允许请勿转载。

相关文章

暂无评论...