获课:bcwit.top/1785

获取ZY↑↑方打开链接↑↑

一、先搞懂核心概念:别混淆 “认证” 与 “授权”

许多初学者刚接触时会把 “认证” 和 “授权” 混为一谈,实则两者是递进关系,缺一不可:

- 认证(Authentication):验证 “你是谁”—— 列如用户输入账号密码,系统确认 “这个账号是真实存在的,且密码正确”,相当于 “刷身份证进大楼”;

- 授权(Authorization):判断 “你能做什么”—— 列如系统确认 “用户是管理员,能删除数据;普通用户只能查看数据”,相当于 “进大楼后,管理员能进机房,普通员工只能进自己工位”。

企业级场景的复杂点在于:

- 多端登录:用户可能通过 “网页、APP、微信小程序” 登录,需要统一认证;

- 微服务架构:用户访问 “订单服务、支付服务、用户服务”,不能每个服务都单独做认证;

- 第三方授权:用户想用 “微信、QQ、GitHub” 账号登录系统,不用重新注册;

- 权限精细化:列如 “市场部员工只能查看本部门的客户数据,不能看其他部门的”。

而 Spring Security+OAuth2 的组合,正是为解决这些复杂场景而生 ——Spring Security 搭建 “安全防护网”,OAuth2 提供 “灵活的令牌通行机制”。

二、Spring Security:企业级 “安全防护体系” 的核心

Spring Security 不是 “单一工具”,而是一套 “可扩展的安全框架”,核心作用是 “拦截非法请求、校验用户身份、控制资源访问”,可以理解为 “系统的门禁 + 保安”。其核心逻辑围绕 “过滤器链” 展开,不用代码,用 “场景比喻” 就能看懂。

1. 核心组件:像 “门禁系统” 一样工作

Spring Security 的核心组件分工明确,就像一个完整的门禁系统:

|

组件名称 |

核心作用(场景比喻) |

企业级实战要点 |

|

过滤器链(Filter Chain) |

系统的 “第一道防线”—— 所有请求必须经过过滤器链,列如 “身份验证过滤器”“权限检查过滤器”“CSRF 防护过滤器” |

企业会自定义过滤器(如 “令牌解析过滤器”),插入链中,实现定制化认证 |

|

AuthenticationManager |

认证 “总指挥”—— 接收认证请求(如账号密码),调用 “认证提供者” 完成校验 |

微服务中会把它配置成 “全局认证管理器”,避免每个服务重复实现 |

|

UserDetailsService |

“身份信息库”—— 根据用户名查询用户的真实信息(如密码、角色),列如从数据库、Redis 中查 |

企业会对接 “用户中心服务”,而非硬编码用户信息,支持动态获取 |

|

SecurityContext |

“身份凭证存放处”—— 认证通过后,将用户信息(如用户名、角色)存入其中,后续请求直接从这里获取 |

微服务中会用 “JWT 令牌” 替代本地 Context,实现无状态认证 |

|

AccessDecisionManager |

“权限裁判”—— 判断当前用户是否有权访问某个资源(如 “删除订单” 接口) |

企业常用 “基于角色(RBAC)” 或 “基于资源” 的裁判规则,支持精细化权限 |

2. 核心工作流程:从 “请求进来” 到 “访问通过”

以 “用户访问‘删除订单’接口” 为例,Spring Security 的工作流程就像 “进公司机房的流程”:

- 请求拦截:用户发起 “删除订单” 请求,第一被过滤器链中的 “身份验证过滤器” 拦截 —— 判断请求是否已认证(列如是否携带有效令牌);

- 身份校验:如果未认证,过滤器会引导用户 “进行认证”(如跳转到登录页、要求携带令牌);如果已认证,从 SecurityContext 中获取用户信息(如 “用户角色是普通用户”);

- 权限检查:“权限检查过滤器” 调用 AccessDecisionManager,判断 “普通用户” 是否有 “删除订单” 的权限(企业中 “删除订单” 一般是管理员权限);

- 结果处理:

- 权限通过:允许请求访问 “删除订单” 接口,执行业务逻辑;

- 权限不通过:返回 “403 禁止访问” 错误,或跳转到无权限页面。

3. 企业级扩展:解决 “传统认证” 的痛点

Spring Security 的强劲之处在于 “可扩展”,企业会基于它做定制化,解决实际问题:

- 密码加密:不存储明文密码,而是用 BCrypt 算法加密(列如用户密码 “123456” 加密后变成 “(2a)10$xxx…”),即使数据库泄露,黑客也无法还原密码;

- 记住我(Remember Me):通过 “持久化令牌” 实现 “一次登录,30 天内免登录”,令牌存放在数据库,支持失效管理;

- CSRF 防护:拦截 “跨站请求伪造”(列如黑客诱导用户点击链接,伪造用户操作),通过 “CSRF 令牌” 验证请求合法性(前后端分离项目需特殊配置);

- 多因素认证(MFA):除了账号密码,还需要 “手机验证码、人脸识别” 等二次验证,企业级系统(如金融、电商)常用,Spring Security 可集成第三方 MFA 组件。

三、OAuth2:企业级 “令牌授权” 的标准方案

如果说 Spring Security 是 “门禁”,那 OAuth2 就是 “通行令牌的发放规则”—— 它解决的核心问题是 “如何安全地让第三方(或多端)访问系统资源,不用暴露用户密码”。列如 “用微信登录电商 APP”,就是典型的 OAuth2 场景。

1. 核心角色:搞懂 “谁在参与”

OAuth2 的所有流程都围绕 4 个核心角色展开,用 “微信登录电商 APP” 举例,角色对应一目了然:

|

角色名称 |

对应场景(微信登录电商 APP) |

核心作用 |

|

资源所有者(Resource Owner) |

电商 APP 用户(你自己) |

拥有 “微信账号信息”“电商账号信息” 的所有权,能授权第三方访问 |

|

客户端(Client) |

电商 APP |

想获取用户的微信信息(如昵称、头像),用于快速注册 / 登录 |

|

授权服务器(Authorization Server) |

微信开放平台 |

发放 “授权令牌” 的服务器,验证用户身份并判断是否允许客户端访问 |

|

资源服务器(Resource Server) |

微信用户信息服务器 |

存储用户资源(如微信昵称、头像),只有持有有效令牌才能访问 |

2. 四种授权模式:企业该选哪种?

OAuth2 定义了四种授权模式,企业需根据 “场景安全性”“用户体验” 选择,不是所有模式都适合生产环境:

① 授权码模式(Authorization Code):最安全,企业首选

- 核心逻辑:客户端先获取 “授权码”,再用授权码换 “访问令牌”,相当于 “先拿预约号,再用预约号拿通行证”;

- 适用场景:第三方登录(微信、QQ、GitHub 登录)、前后端分离项目;

- 流程举例(微信登录电商 APP):

- 电商 APP 引导用户跳转到微信登录页(请求授权服务器);

- 用户同意授权后,微信返回 “授权码” 给电商 APP;

- 电商 APP 用 “授权码 + 自己的客户端密钥” 向微信请求 “访问令牌”;

- 微信验证通过,发放 “访问令牌”;

- 电商 APP 用 “访问令牌” 向微信资源服务器请求用户信息(昵称、头像);

- 为什么安全:授权码只传一次,且用 “客户端密钥” 换令牌,即使授权码被拦截,黑客没有密钥也拿不到令牌。

② 密码模式(Resource Owner Password Credentials):企业内部系统用

- 核心逻辑:用户直接向客户端提供 “账号密码”,客户端用密码换令牌,相当于 “直接把身份证给保安,保安给通行证”;

- 适用场景:企业内部系统(如员工管理系统),客户端是企业自己开发的(信任度高);

- 注意:绝对不能用于第三方客户端(如外部开发的 APP),否则会泄露用户密码。

③ 客户端模式(Client Credentials):服务间调用用

- 核心逻辑:客户端用自己的 “客户端 ID + 客户端密钥” 换令牌,不涉及用户,相当于 “公司之间用介绍信拿通行证”;

- 适用场景:微服务间无用户上下文的调用(如 “订单服务” 调用 “库存服务” 扣减库存,不需要用户参与);

- 特点:令牌绑定 “客户端”,不是 “用户”,权限是客户端的权限,不是用户的权限。

④ 简化模式(Implicit):少用,安全性低

- 核心逻辑:授权服务器直接返回 “访问令牌”,不经过授权码步骤,相当于 “直接给通行证,不拿预约号”;

- 问题:令牌会暴露在 URL 中,容易被拦截,安全性低;

- 适用场景:纯前端应用(无后端),且对安全性要求不高的场景(如个人博客的第三方登录),企业级应用几乎不用。

3. 令牌体系:访问令牌与刷新令牌

企业级 OAuth2 会用 “双令牌” 机制,解决 “令牌过期” 与 “安全” 的平衡:

- 访问令牌(Access Token):用于访问资源服务器的 “短期令牌”,有效期短(如 1 小时),过期后无法使用;

- 作用:每次访问资源服务器(如微信用户信息服务器)都要携带,证明 “有访问权限”;

- 安全:即使泄露,黑客只有 1 小时的可用时间,风险低;

- 刷新令牌(Refresh Token):用于 “换访问令牌” 的 “长期令牌”,有效期长(如 7 天);

- 作用:访问令牌过期后,客户端不用让用户重新登录,直接用刷新令牌向授权服务器换 “新的访问令牌”;

- 安全:刷新令牌一般存在服务器端(如数据库),客户端只存令牌 ID,即使客户端泄露,服务器也能主动失效令牌。

四、Spring Security+OAuth2 协同:企业级实战全流程

单独用 Spring Security 或 OAuth2 都有局限 ——Spring Security 解决不了 “第三方登录、微服务无状态认证”,OAuth2 解决不了 “精细化权限控制”。两者结合,才能覆盖企业所有认证授权场景。

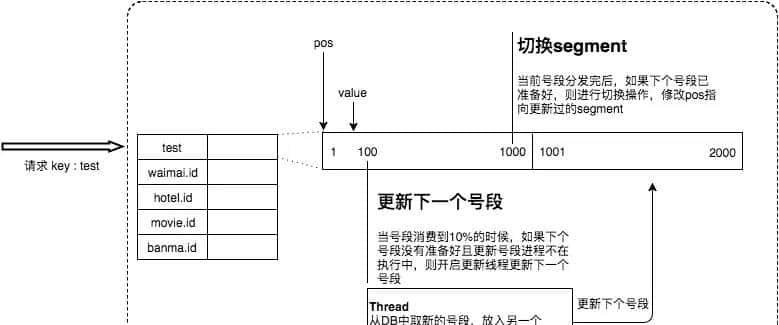

1. 核心架构:微服务下的 “统一认证授权体系”

企业微服务架构中,Spring Security+OAuth2 的典型部署方式是 “三中心” 架构,避免重复开发:

- 授权中心:集成 OAuth2 的授权服务器 + Spring Security 的认证逻辑,负责 “发放令牌、校验身份”;

- 资源中心:各个微服务(订单服务、用户服务)作为资源服务器,集成 Spring Security,负责 “校验令牌、控制资源访问”;

- 用户中心:提供 “用户信息查询、角色权限管理”,授权中心和资源中心都对接用户中心获取数据;

流程举例(用户访问 “订单服务” 查询订单):

- 用户通过 “电商 APP” 发起登录请求,APP 跳转到授权中心的登录页;

- 用户输入账号密码,授权中心用 Spring Security 校验身份(调用用户中心查用户信息);

- 校验通过,授权中心用 OAuth2 发放 “访问令牌 + 刷新令牌” 给 APP;

- APP 携带 “访问令牌” 请求 “订单服务” 的 “查询订单” 接口;

- 订单服务(资源服务器)用 Spring Security 拦截请求,解析令牌(验证令牌有效性、从令牌中获取用户角色);

- 权限检查通过,订单服务返回用户的订单数据。

2. 关键实战点:企业级落地的核心配置

不用代码,重点讲 “企业必须关注的配置逻辑”,这些直接影响系统的安全性和可用性:

① 授权服务器配置:控制 “令牌怎么发”

- 客户端配置:注册客户端信息(如电商 APP 的 “客户端 ID、客户端密钥、允许的授权模式”),企业会用数据库存储客户端信息,支持动态添加(列如新增一个 “小程序客户端”);

- 令牌配置:设置令牌类型(推荐用 JWT,无状态、便于传递用户信息)、访问令牌有效期(1 小时)、刷新令牌有效期(7 天),JWT 令牌必须配置 “签名密钥”(防止被篡改);

- 授权范围配置:限制客户端的访问范围(如 “电商 APP 只能访问用户信息、订单信息,不能访问支付信息”),实现 “最小权限原则”。

② 资源服务器配置:控制 “资源谁能访问”

- 令牌解析:配置 “如何验证访问令牌”—— 如果是 JWT 令牌,需要配置 “签名密钥”,验证令牌是否被篡改、是否过期;如果是普通令牌,需要调用授权中心的 “令牌校验接口”;

- 资源权限配置:定义 “哪些资源需要什么权限”,列如:

- “/order/query/**” 接口:普通用户、管理员都能访问;

- “/order/delete/**” 接口:只有 “ROLE_ADMIN” 角色能访问;

- 企业常用 “注解式权限控制”(如 @PreAuthorize (“hasRole (‘ADMIN’)”)),在接口代码上直接标注权限要求。

③ JWT 集成:微服务无状态认证的关键

企业微服务中,几乎都会用 JWT(JSON Web Token)作为令牌载体,替代传统的 “Session+Cookie”,核心缘由是 “无状态”—— 授权中心不用存储令牌,资源服务器直接解析令牌就能获取用户信息,减轻服务器压力。

- JWT 的优势:

- 无状态:令牌本身包含用户信息(如用户名、角色),不用查数据库;

- 跨域:支持前后端分离、多端登录(APP、网页、小程序);

- 可扩展:可在令牌中添加自定义信息(如用户所属部门、数据权限范围);

- JWT 的安全注意事项:

- 必须用 HTTPS 传输,防止令牌被拦截;

- 必须配置 “签名密钥”(用 RSA 非对称加密,比对称加密更安全);

- 令牌有效期不能太长(访问令牌 1 小时),避免泄露后风险扩大。

3. 企业级场景扩展:解决实际问题

① 单点登录(SSO):一次登录,多系统访问

- 核心需求:用户登录 “电商系统” 后,访问 “会员系统”“支付系统” 不用重新登录;

- 实现逻辑:所有系统都对接同一个 “授权中心”,用户登录后获取的 JWT 令牌在所有系统中通用,资源服务器解析令牌后即可确认身份,实现 “单点登录”。

② 第三方登录(微信、QQ 登录):提升用户体验

- 实现逻辑:

- 电商 APP 引导用户跳转到微信的授权页(微信是第三方授权服务器);

- 用户同意授权,微信返回 “授权码” 给电商 APP;

- 电商 APP 用 “授权码” 向微信请求 “访问令牌”,再用令牌获取用户的微信信息(昵称、头像);

- 电商 APP 将 “微信信息” 传给自己的授权中心,授权中心判断 “该微信是否已绑定电商账号”—— 已绑定则直接发放电商系统的令牌,未绑定则引导用户注册 / 绑定;

- Spring Security 支持:提供 “OAuth2 客户端” 组件,不用自己写对接微信的逻辑,只需配置微信的 “客户端 ID、密钥、授权地址” 即可。

③ 权限精细化:基于数据的权限控制

- 核心需求:市场部员工只能查看 “市场部的客户数据”,不能看 “销售部的客户数据”,这是 “基于数据” 的权限,比 “基于角色” 更细;

- 实现逻辑:

- 在 JWT 令牌中添加 “用户所属部门 ID”(如 “deptId: 1001”,1001 是市场部);

- 资源服务器(客户服务)解析令牌,获取 “deptId”;

- 在查询客户数据的 SQL 中,自动添加 “dept_id = 1001” 的条件,实现 “数据权限过滤”。

五、企业落地常踩的 5 个坑

1. 坑 1:滥用密码模式,安全性低

- 问题:为了开发方便,所有场景都用 “密码模式”(用户直接给客户端密码),如果客户端是第三方开发的,会泄露用户密码;

- 解决:第三方登录用 “授权码模式”,企业内部系统用 “密码模式”,服务间调用用 “客户端模式”,按场景选模式。

2. 坑 2:JWT 令牌不签名或用弱密钥

- 问题:JWT 不配置签名密钥,或用 “123456” 这种弱密钥,黑客能篡改令牌中的用户角色(列如把 “普通用户” 改成 “管理员”);

- 解决:用 RSA 非对称加密(生成公钥和私钥),授权中心用私钥签名令牌,资源服务器用公钥验证,即使公钥泄露,黑客也无法签名新令牌。

3. 坑 3:令牌有效期过长,泄露风险大

- 问题:访问令牌有效期设为 “7 天”,一旦泄露,黑客有 7 天时间访问系统资源;

- 解决:访问令牌有效期设为 “1 小时内”,用刷新令牌(7 天)实现 “免重新登录”,刷新令牌要存储在服务器端,支持主动失效(如用户登出时删除刷新令牌)。

4. 坑 4:微服务每个服务都做认证,冗余开发

- 问题:每个微服务都单独集成 OAuth2 授权服务器,重复开发,且令牌不互通;

- 解决:搭建 “统一授权中心”,所有微服务作为资源服务器,只做令牌校验和权限控制,不重复实现认证逻辑。

5. 坑 5:忽略令牌吊销,注销功能失效

- 问题:JWT 令牌是无状态的,用户点击 “注销” 后,无法立即让令牌失效,黑客拿到令牌仍能访问;

- 解决:用 “令牌黑名单” 机制 —— 用户注销时,将令牌加入 Redis 黑名单,资源服务器校验令牌时,先查黑名单,在黑名单中的令牌拒绝访问(黑名单有效期设为访问令牌的有效期)。

六、学习路径与企业应用价值

1. 学习路径:从 “懂概念” 到 “能落地”

- 第一步:搞懂 “认证与授权的区别”“OAuth2 的四种授权模式”“Spring Security 的核心流程”,不用急着写代码;

- 第二步:搭建 “单机版授权中心 + 资源服务器”,实战 “密码模式”“授权码模式”,理解令牌发放与校验逻辑;

- 第三步:集成 JWT,实现 “微服务无状态认证”,实战 “单点登录”“第三方登录”;

- 第四步:解决企业级问题,如 “令牌吊销”“数据权限控制”“高可用部署(授权中心集群)”。

2. 企业应用价值:为什么必须学?

- 安全合规:满足企业级系统的安全需求(如密码加密、权限控制),避免因认证授权漏洞导致数据泄露(如用户信息被非法访问);

- 业务支撑:支持 “第三方登录、多端登录、微服务架构”,是企业业务扩展的基础(如电商 APP 接入微信登录,提升注册转化率);

- 职业竞争力:Spring Security+OAuth2 是 Java 后端工程师(尤其是微服务方向)的 “必备技能”,会这两个技术,薪资比同经验者高 20%-30%。

相关文章