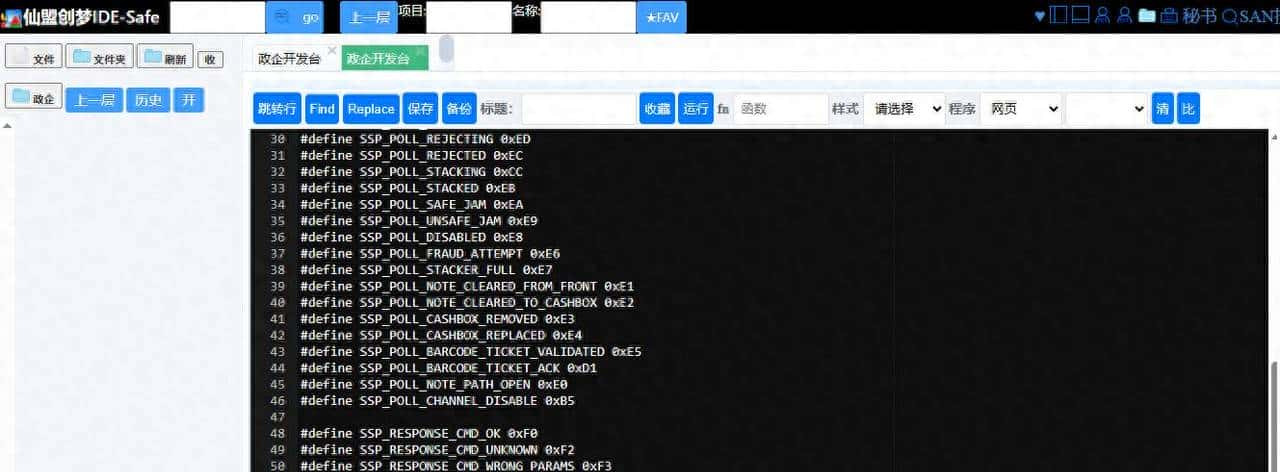

一、基础安全配置(前提)

1. 配置管理IP

system-view

interface Vlanif 100

ip address 192.168.100.10 255.255.255.0

quit2. 配置默认网关

ip route-static 0.0.0.0 0.0.0.0 192.168.100.13. 禁用不安全服务

undo telnet server enable

undo stelnet server disable # 确保SSH是唯一远程方式二、SSH 公钥认证(第一因子:私钥)

实现管理员通过 SecureCRT/Xshell 免密登录

1. 生成本地RSA密钥(用于SSH服务)

rsa local-key-pair create输入长度:2048

2. 启用SSH服务器

stelnet server enable

ssh server enable3. 创建管理员用户(仅允许SSH)

aaa

local-user admin privilege level 3

local-user admin service-type ssh

local-user admin password cipher MyStrongPass!2024

quit4. 配置VTY仅允许SSH

user-interface vty 0 4

authentication-mode aaa

protocol inbound ssh

idle-timeout 5

quit5. 配置公钥认证(绑定用户)

(1) 在 SecureCRT 生成密钥,获取公钥内容(如ssh-rsa AAAAB3Nza…)

(2) 在交换机导入公钥

public-key peer AdminKey rsa

public-key-code begin

ssh-rsa AAAAB3NzaC1yc2EAAAABIwAAAQEAr... admin@dev # 一行完整

public-key-code end

peer-public-key end(3) 绑定公钥到用户

ssh user admin authentication-type publickey AdminKey✅ 此时可禁用密码登录(更安全):

undo ssh user admin authentication-type password三、SNMPv3 配置(第二因子:认证+加密)

用于网管系统(如Zabbix、iMC、SolarWinds)安全采集数据

1. 创建SNMPv3用户(带认证和加密)

snmp-agent

snmp-agent sys-info version v32. 配置SNMPv3用户(推荐使用 SHA + AES)

snmp-agent usm-user v3 snmpadmin group v3group

snmp-agent usm-user v3 snmpadmin authentication-mode sha MyAuthPass!123

snmp-agent usm-user v3 snmpadmin privacy-mode aes128 MyEncrPass!456参数说明:

- snmpadmin:SNMP用户名

- sha:认证算法(比MD5更安全)

- aes128:加密算法(防止窃听)

- MyAuthPass!123:认证密码

- MyEncrPass!456:加密密码

3. 创建用户组(可选,用于权限控制)

snmp-agent group v3 v3group privacy read-view allview write-view allview notify-view allview4. 配置MIB视图(限制访问范围)

snmp-agent mib-view included allview iso5. 允许网管主机访问(ACL限制)

acl number 2000

rule 5 permit source 192.168.100.100 0 # 仅允许网管服务器IP

rule 10 deny

quit

snmp-agent acl 2000四、安全审计增强配置

1. 开启日志记录

info-center enable

info-center loghost 192.168.100.200 # 发送日志到日志服务器

info-center source default channel loghost level warning2. 记录用户操作命令

aaa

command authorization enable

command accounting enable

quit3. 设置登录失败锁定

aaa

local-aaa-user fail-logintimes 3

local-aaa-user lock-time 5

quit3次失败后锁定5分钟

4. 设置会话超时

user-interface vty 0 4

idle-timeout 5

autocommit interval 60 # 自动保存配置(可选)五、验证配置(审计检查项)

|

审计项 |

验证命令 |

预期结果 |

|

SSH 是否启用 |

display ssh server status |

Server : enabled |

|

SNMPv3 是否启用 |

display snmp-agent sys-info version |

Version: v3 |

|

用户权限是否最小化 |

display local-user |

admin level=3 |

|

是否禁用Telnet |

display telnet server status |

Disabled |

|

是否启用ACL限制 |

display acl 2000 |

仅允许指定IP |

|

日志是否开启 |

display info-center |

loghost 已配置 |

安全提议(满足等保2.0/三级要求)

|

项目 |

提议配置 |

|

密码策略 |

使用强密码(大小写+数字+符号,>8位) |

|

密钥长度 |

RSA 2048位,SNMP使用SHA/AES |

|

访问控制 |

ACL限制SSH/SNMP源IP |

|

日志留存 |

配置日志服务器,保留≥6个月 |

|

账号管理 |

禁用默认账户,定期更换密码 |

|

配置备份 |

定期备份配置文件(加密存储) |

附:SNMPv3 客户端配置示例(Zabbix / iMC)

|

字段 |

值 |

|

版本 |

SNMPv3 |

|

用户名 |

snmpadmin |

|

认证协议 |

SHA |

|

认证密码 |

MyAuthPass!123 |

|

加密协议 |

AES |

|

加密密码 |

MyEncrPass!456 |

|

安全级别 |

AuthPriv |

✅ 双因子安全架构

- 远程管理安全:SSH + 公钥认证(私钥+用户绑定)

- 网管监控安全:SNMPv3 + SHA/AES(认证+加密)

- 访问控制:ACL + 最小权限原则

- 审计合规:日志+命令记录+失败锁定

收藏了,感谢分享

正好昨天配置的